¿Perder $ 10 millones o comprar un antivirus?

lunes, 10 de agosto de 2020

La infección reciente de los servicios no es un caso único. Al fin y al cabo, no es el primer ni el último cifrador que entró en la red y se difundió (lo cual es alarmante para una empresa que soporta un servicio para pilotos de aviones) por causa de vulnerabilidades en el sistema de seguridad.

Según la información de la edición ZDNet, este incidente grave que literalmente paró el funcionamiento de una empresa entera, se produjo a causa de penetración en red privada Garmin de un virus extorsionista WastedLocker que pudo infectar la mayor parte de PCs de empleados y una parte de servidores responsables de la transferencia de datos de relojes inteligentes y otros dispositivos deportivos electrónicos Garmin. Además, este falló afectó también a los pilotos de aviones flyGarmin. Los pilotos que usan el servicio no pueden actualizar las bases de datos Garmin en sus dispositivos de navegación, aunque por demanda de la Dirección Federal de la Aviación Civila de EE.UU. esto debe realizarse regularmente. Además, dejó de funcionar la aplicación Garmin Pilot usado para planificar vuelos.

Los expertos de la empresa no han podido parar la difusión del antivirus de forma oportuna. Por eso fueron gravemente afectados no solo los servicios de red básicos, sino también los departamentos de producción de la empresa, incluidas algunas líneas de producción en Asia.

Como confirman las fuentes anónimas en Garmin, los malintencionados demandaron $10 a la empresa.

¿Habrá sido posible evitar esto? Es probable que sí, si la red estuviera dividida en subredes, el acceso a las cuales, desde las subredes vecinas, lo tendrían solo los que lo requerían en caso de necesidad.

Sorprende la conectividad de la red, donde la infección de las estaciones de trabajo de usuarios lo arruina todo. En este caso será posible que no fuera un PC de usuario infectado, sino algún servidor intermediario o la estación del administrador.

Hace unos años, se produjo una historia similar, cuando un ataque se difundía desde el PC de los administradores. Fue en el año 2009 y no han podido penetrar más allá de la Gateway. Es decir, fueron dañadas varias sucursales, pero el núcleo permaneció intacto.

Solo más tarde averiguamos que en uno de los enrutadores finales de la región (!) había un backdoor.

Y hasta sin backdoors, basta con no instalar actualizaciones, porque a muchos administradores les gusta y aconsejan a todos primero desactivar la actualización automática de Windows etc.

He participado en un par de pruebas de penetración, basta con tener un par de parches no instalados en sitios vulnerables, y el software especializado enseguida genera una cadena de penetración… recuerdo que en un caso los testers tardaron unas 4 horas para obtener root en el servidor en el núcleo de la red, solo porque las últimas actualizaciones en enrutadores se habían instalado hace un mes, y en el SO — hace dos semanas…

Casi toda la cadena fue hackeada por exploits de hace una semana o un mes, además, en modo automático y con quejas mínimas por parte de los servicios de supervisión (todo parecía a las acciones ordinarias de los administradores, mientras se llamaban para saber qué está pasando, ya era tarde).

¿Por qué los administradores de la red Garmin no han podido afrontar el ataque?

De forma emergente han tenido que finalizar todos los PCs y portátiles de la empresa por la red, incluidos los equipos de hogar del personal conectados por VPN. Pero este proceso fue bastante largo. Por lo tanto, empezaron a apagar todos los PCs y servidores de la red a los cuales tenían acceso.

Es decir, los administradores no podían administrar de forma centralizada las estaciones de su red (así mismo, las remotas).

¿Qué sabemos de los malintencionados?

Un equipo de delincuentes Evil Corp, también conocida para CrowdStrike como Indrik Spider, al principio era sucursal de la botnet ZeuS. Con el tiempo, crearon un grupo que se concentró en la difusión de un troyano bancario y descargador llamado Dridex a través de los mensajes electrónicos phishing.

Mientras se desarrollaban sus ataques, el grupo creó un extorsionista llamado BitPaymer, que fue entregado a través del software malicioso Dridex en los ataques objetivo a las redes corporativas.

Una vez acusados los miembros de Evil Corp, Igor Olegovich Turashev y Maksim Victorovich Yatubets, el grupo de hackers cambió de táctica. Evil Corp empezó a difundir la nueva variante del extorsionista, llamada WastedLocker, para los ataques objetivo a las empresas.

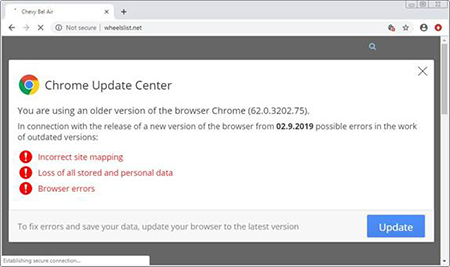

Para entregar el programa extorsionista, Evil Corp hackea los sitios web para incrustar un código malicioso que visualiza notificaciones falsificadas sobre la actualización del software de la infraestructura falsificada de actualizaciones SocGholish.

Un ejemplo de notificaciones falsificadas sobre la actualización del software

Una de las cargas útiles enviadas en caso de estos ataques, un conjunto de herramientas para tests de penetración y posexplotación de Cobalt Strike que Evil Corp uasa para acceder al dispositivo infectado.

Luego los malintencionados usan este acceso para el posterior compromiso de red y para implementar un programa extorsionista WastedLocker.

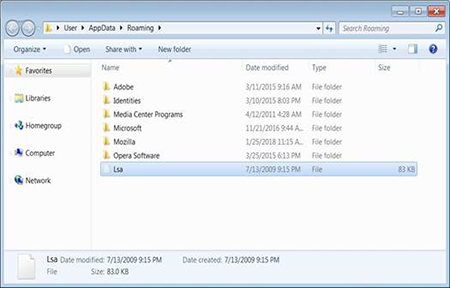

Al iniciarse, el programa extorsionista WastedLocker selecciona un archivo EXE o DLL aleatorio en la carpeta C: \ Windows \ System32 y usa un nombre de este archivo para crear un nuevo archivo sin extensión en la carpeta % AppData%.

Un archivo ejecutable del programa extorsionista en % AppData%

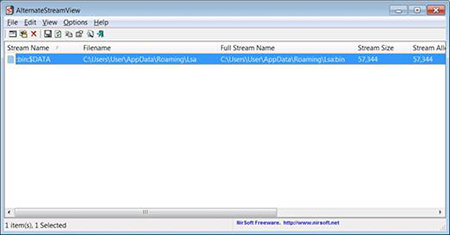

Para este archivo, se creará un flujo alternativo de datos con nombre bin, que luego será ejecutado.

Una vez iniciado, el programa extorsionista intenta cifrar todas las unidades del equipo, al omitir archivos en determinadas carpetas o los que contienen determinadas extensiones.

Para cada archivo cifrado WastedLocker también creará una nota que le acompaña con una demanda del rescate que se termina con _info.

Vamos a resumirlo. En la empresa atacada:

- Los usuarios tienen permiso a iniciar sin ayuda los archivos ejecutables, así mismo, las actualizaciones del software instalado.

- No hay listas blancas del software permitido: los usuarios mismos deciden qué instalar en los equipos (los conjuntos de herramientas para tests de penetración y postexplotación de Cobalt Strike no deben ser permitidos para la instalación pública en la empresa).

- Está permitido iniciar programas desde flujos de datos alternativos (streams, que habíamos mencionado). No entendemos para qué se permite eso porque esta acción no es para programas legales.

¿Por qué lo analizamos con tanto detalle? Por supuesto, por lo de la noticia diciendo que los antivirus tienen la culpa:

El cifrador que afectó a Garmin es invisible para antivirus.

¿Qué más ponen en la noticia?

Para optimizar el funcionamiento, el sistema operativo frecuentemente crea una caché de archivos frecuentemente usados, así como de los archivos destinados para ser usados por determinadas aplicaciones.

Cuando alguna aplicación solicita acceso al archivo, Windows comprueba si el mismo está en la caché y, si eso, lo descarga desde allí. Esto lleva menos tiempo que la lectura del archivo de la unidad.

WastedLocker usa esta peculiaridad: al abrir algún archivo, guarda su contenido en la caché y luego lo cierra. El contenido de la caché se somete al cambio (cifrado).

Y luego los archivos modificados se mueven de la caché al disco ya cifrados.

¿De qué se trata? En realidad, solo de un mecanismo de protección – un analizador heurístico que debe supervisar el comportamiento de los procesos iniciados y bloquear los mismos si su funcionamiento es similar al funcionamiento del cifrador. Pero es solo un mecanismo de antivirus, además, funciona solo una vez iniciado algún proceso. Y es que hay que iniciar el proceso primero.

Las acciones del cifrador pueden ser bloqueadas:

- Si el usuario no tiene permisos de administrador.

- Si los usuarios tienen prohibido instalar software.

- Si se usan solo las aplicaciones permitidas (se puede hacerlo a través del Control de aplicaciones Dr.Web).

- Si se prohíbe el inicio desde streams (también a través del Control de aplicaciones Dr.Web).

¿Qué más hay que decir de WastedLocker? Detectamos esta amenaza a partir del 24 de julio como Trojan.Encoder.32185.

Trojan.Encoder.32185

…

Crea los siguientes servicios

- 'Winresume'

\Winresume.exe -s

Crea los siguientes archivos en el dispositivo extraíble

- <Nombre de la unidad del dispositivo extraíble>:\000814251_video_01.avi.garminwasted_info

- …

- <Nombre de la unidad del dispositivo extraíble>:\uep_form_786_bulletin_1726i602.doc

Para dificultar la detección de su propia presencia en el sistema, elimina las instantáneas de las secciones.

Crea los archivos siguientes

- %APPDATA%\winresume

- %APPDATA%\winresume:bin

- %WINDIR%\syswow64\winresume.exe

- %WINDIR%\temp\lck.log

…

A propósito, winresume:bin – es el archivo mencionado más arriba, iniciado desde el stream, cuyo bloqueo permitiría bloquear el ataque.

#antivirus #rescate #extorsión #seguridad_corporativa #cifrador

El mundo de antivirus recomienda

No tenían Dr.Web – y han perdido $ 10 millones. Y es que podrían simplemente haber comprado un antivirus.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

Неуёмный Обыватель

00:38:52 2020-08-11

Lia00

00:35:51 2020-08-11

Шалтай Александр Болтай

21:23:04 2020-08-10

Татьяна

21:17:59 2020-08-10

Toma

20:41:09 2020-08-10

Пaвeл

17:42:01 2020-08-10

Masha

17:24:21 2020-08-10

Dmur

15:10:05 2020-08-10

EvgenyZ

12:33:35 2020-08-10

GREEN

12:24:27 2020-08-10

No tenían cabeza, o no estaban ocupados con lo que debería ser (¡ciertamente, no se ocupaban de la seguridad de la información de la empresa nativa!).

Entonces obtuvimos lo que queríamos. El premio ha encontrado a sus héroes ...

ka_s

07:29:18 2020-08-10