Contraseñas: en plan cotilla a todo el mundo

lunes, 24 de octubre de 2016

«Por favor, cuenten más sobre el hackeo de administradores de contraseñas en las próximas ediciones.

¡Será muy interesante!»

Voin sveta, participante de la comunidad Dr.Web

Siempre nos recomiendan usar contraseñas complicadas y cambiarlas a menudo. Pero en la práctica resulta que, en caso de directivas de cambios periódicos de contraseñas en una empresa, siempre aparecen papelitos en la pantalla o debajo del teclado, y esto no está bien. Al parecer, para resolver este problema hay que usar administradores de contraseñas – el software específico destinado para generar contraseñas complicadas, guardarlas, así como para introducirlas automáticamente en caso de solicitudes del mismo navegador. ¿Es cómodo, verdad? Para los hackers también.

Un investigador de Security Assessment, Denis Andzakovic, publicó en GitHub una herramienta gratuita llamada KeeFarce. Basta con iniciar KeeFarce en el equipo de la víctima si la misma está autorizada en el administrador de contraseñas KeePass popular de plataforma cruzada, y la herramienta descifrará todo el archivo con contraseñas, guardándolo como un archivo separado (el malintencionado puede obtener el archivo enseguida o más tarde, de forma remota).

El funcionamiento de KeeFarce se basa en una inyección DLL. El código nocivo inicia en el administrador de contraseñas una función legítima de exportación, gracias a la cual la base de datos abierta en el momento (incluidos todos los nombres de usuario, contraseñas, comentarios y URL guardados en la misma) se guarda en un archivo CSV como texto ordinario.

https://xakep.ru/2015/11/05/keefarce

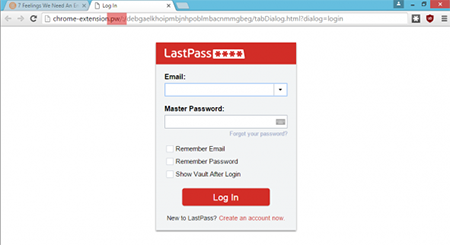

Un experto de seguridad informática Sean Cassidy detectó una posibilidad de ataque de phishing a LastPass. La llamó LostPass (contraseñas perdidas). Primero un malintencionado le invita al usuario a su sitio web donde se visualiza una notificación falsificada diciendo que su sesión expiró y hay que volver a iniciar sesión.

Como la notificación es falsificada, al hacer clic sobre el botón Try Again, el usuario se dirige a una página creada a propósito que tiene el mismo aspecto que un formulario estándar para introducir el nombre de usuario y la contraseña LastPass. Hasta tendrá la misma dirección que las páginas de servicio del navegador que se abren con extensiones instaladas. Excepto un pequeño detalle resaltado en el screenshot. Estoy seguro de que la mayoría de los usuarios no le harán ningún caso.

Luego Vd. introduce en esta página su nombre de usuario y contraseña para entrar en LastPass, y los hackers enseguida obtienen los mismos. Como resultado, los hackers obtienen acceso completo a todos sus sitios web y cuentas. El ataque funciona hasta si Vd. tiene activada la autenticación de dos factores, solo habrá un paso más para las acciones del hacker. Para más información sobre el funcionamiento de LostPass, consulte aquí (en inglés).

¡No hay programas invulnerables!

Usar cualquier programa informático nunca es seguro.

Muchos usuarios frecuentemente trabajan con varios equipos y, por lo tanto, inician los administradores de contraseñas desde dispositivos extraíbles. Como normalmente para el funcionamiento de programas se requieren bibliotecas externas, la posibilidad de cargar una biblioteca no sancionada puede convertir el administrador de contraseñas (si hay vulnerabilidad correspondiente) en una fuente de virus peligrosa.

https://xakep.ru/2014/09/08/password-manager-pentest

De los 5 administradores de contraseñas que participaron en las pruebas, solo uno pudo afrontar todos los ataques con éxito y no reveló los datos guardados, así mismo, los usuarios que comentaron el artículo comentaron que no se usaron todas las posibilidades para ataques. Y con el tiempo se confirmó que llevaban razón.

En febrero del año 2016 el investigador Florian Bogner encontró una vulnerabilidad en el administrador de contraseñas KeePass de versiones 2.x: el mecanismo de actualización del programa es así que las solicitudes de actualizaciones y a servidores KeePass se realizan a través de HTTP. Gracias a esta peculiaridad, en KeePass se puede realizar un ataque man-in-the-middle, al suplantar la actualización legítima por un archivo nocivo. Además. El administrador de contraseñas no verifica de ninguna forma los paquetes de actualizaciones descargados, lo que simplifica aún más la tarea del malintencionado.

El mundo de antivirus recomienda

- Los administradores de contraseñas son realmente cómodos (es mucho más seguro usarlos que simplemente tener la misma contraseña para todos los recursos o usar una contraseña fácil de memorizar y averiguar), pero siempre hay que pensar bien para mayor seguridad, no solo confiar en los medios de seguridad.

- La mayor parte de problemas con administradores de contraseñas descritos se debe a la posibilidad de la presencia del software nocivo en equipos. Por eso, si Vd. se preocupa de sus contraseñas y las confía a su equipo, recuerde que es obligatorio instalar un antivirus.

- Pero debe recordar una contraseña y siempre cambiarla– la contraseña del administrador mismo. ¡Atención! Los administradores de contraseñas no guardan la contraseña maestra en cualquier sitio del equipo, y cada vez, al usar el administrador, el usuario debe introducirla manualmente. Y los malintencionados para interceptar estas contraseñas normalmente usan keyloggers y registran los movimientos del puntero y las copias de pantalla en caso de usar teclado virtual.

- No olvide cerrar el administrador de contraseñas una vez finalizado el trabajo con el mismo.

- Los recursos importantes no deben ser incluidos en el listado de servicios con inicio de sesión automática. La introducción automática de contraseñas debe ser aplicada solo para los recursos visitados varis veces al día que no contienen información crítica.

- Al seleccionar el administrador, preste atención al sitio para guardar las contraseñas – de forma local o en la nube. El almacenamiento local permite usar el administrador hasta si no hay acceso a Internet. Además, los dueños del servicio que almacena las contraseñas están protegidos del hackeo. Pero, por otra parte, quiere decir que en caso de varios dispositivos hay que introducir la contraseña sin ayuda si no hay administrador de contraseñas o guardar la base común en el servicio en la nube.

Y por último vamos a ver qué piensan los autores de administradores de contraseñas sobre la seguridad de los usuarios. Se trata de la vulnerabilidad KeePass, mencionada más arriba.

El investigador informó a los desarrolladores de KeePass sobre el problema aún en febrero del año 2016, pero el jefe del proyecto personalmente, Dominik Reichl, informó al investigador en un mensaje que la vulnerabilidad no será corregida.

«Esta vulnerabilidad no será corregida. Los gastos indirectos que causará un cambio a HTTPS (por ejemplo, la pérdida del beneficio de la publicidad), imposibilitan el uso de esta solución», — confirmó Reichl.

![Compartido 15 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

07:54:46 2018-08-12