Heridas de bala

jueves 15 de noviembre de 2018

¿Se puede infectar un fármaco? Resulta que sí:

Vd. puede hacer una cosa interesante – hacer la búsqueda en la base de datos MAUDE por la frase “virus informático” y ver el resultado que contendrá toda la información proporcionada por las clínicas y productores de equipamiento médico. Es más interesante consultar la información sobre el dispositivo Compounder, en mi laboratorio tengo uno. Es muy difícil de conseguir, y produce fármacos líquidos. En la parte superior del compounder hay 16 embudos donde se puede colocar sueros, y en la salida obtener la mezcla necesaria en suero de donde el fármaco llega a la vena del paciente. En muchas clínicas hay dispositivos de este tipo para producir cócteles de fármacos. Y MAUDE publicó un informe diciendo que uno de estos compounders estaba infectado por un virus.

Ya hemos mencionado las infecciones de las redes informáticas de instituciones de sanidad y sobre las vulnerabilidades del equipamiento médico. Pero hasta ahora no hemos analizado con detalle la información sobre cómo los malintencionados, usando la tecnología médica ,pueden atacar a una persona si el mismo usa algún implante (se puede obtener estos datos a través de múltiples filtraciones).

Como las vulnerabilidades hay en todas partes, también las hay en el equipamiento médico. Por ejemplo, la sobrecarga del portapapeles usado por los hackers en los equipos ordinarios:

FDA soporta la base de datos de errores, daños y casos mortales. Es información pública, Vd. mismo lo puede consultar. Esta muestra se llama MAUDE – «Experiencia de uso de dispositivos por los productores y consumidores ».

«La bomba de infusión volumétrica», es un dispositivo que suministra de forma automática los fármacos a su cuerpo a través de la vena. En este caso el paciente murió, una de las causas de la tragedia fue la sobrecarga del portapapeles.

En este caso concreto la sobrecarga del portapapeles fue detectada durante la comprobación de los errores del software, pero la reacción a este error fue la desactivación de la bomba, es decir, su cambio a modo seguro. Pero los creadores del software no tomaron en cuenta que para algunos pacientes la desactivación de la bomba significa muerte. Por lo tanto, este paciente murió de hipertensión intracraneal que causó la muerte del cerebro, y todo por causa de la sobrecarga del portapapeles.

...

La bomba fue programada con errores, y el fármaco se suministraba durante 24 minutos en vez de 24 horas.

Pero ¿cómo los hackers pueden acceder al dispositivo médico implantado?

Se puede hacerlo de modo tradicional:

Su sitio web fue simplemente hackeado, y en vez de enviarme la actualización del firmware del dispositivo de respiración artificial, querían proporcionarme el software nocivo.

Y se puede hacerlo también de otra forma. Por ejemplo, una peculiaridad de desfibrilador implantado compacto:

En la parte superior del estimulador hay microcontroladores, y normalmente tiene antenas para conectarse al dispositivo de control del desfibrilador.

Al principio se puede detectar si el objetivo del ataque elegido es correcto:

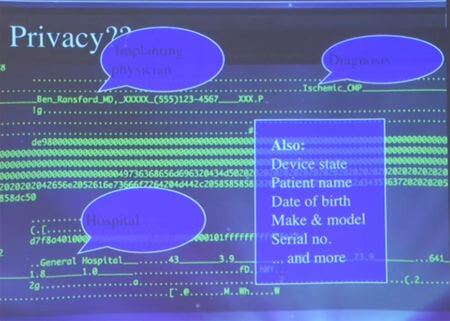

Un screenshot de la sesión entre el dispositivo y el programador. Todo lo que Vd. ve es correcto, no hay ninguna criptografía, por lo menos, no se nota nada de cifrado.

El nombre del médico que instaló el implante, el diagnóstico, el nombre del hospital, el estado del dispositivo, el nombre del paciente, la fecha de nacimiento, el modelo y el productor del desfibrilador, el número de serie del dispositivo. En total, es la ficha médica digital completa.

Y ahora lo más importante:

Usamos la antena no necesaria del cardioestimulador, creamos una antena pequeña y grabamos una señal RF que causaba el ritmo cardíaco fatal. Y luego lo dirigimos otra vez al desfibrilador por conexión inalámbrica. Luego el dispositivo emanó la señal idéntica al choque de un latigazo de corriente de 500V. Es decir, realizó la desfibrilación eléctrica que para el corazón del paciente no existente. Son unos julios por milisegundo, igual al golpe con los cascos de un caballo.

La buena noticia es que se pudo resolver el problema de estos dispositivos al actualizar el software.

Más detalles:

La parte del alambre del micro al amplificador tiene longitud y la frecuencia de resonancia. ¿Qué pasa si alguien crea interferencias electromagnéticas artificiales optimizadas para capturar la frecuencia de resonancia de esta parte del alambre? Llegarán al amplificador donde se aumentan aún más, luego al procesador analógico-digital y luego al microprocesador.

Si procesamos el ritmo cardiaco a través de la transformación de Fourier, se verá que la mayoría de las señales del ritmo cardíaco típico están en el rango de decenas de Herz y solo algunas están fuera de 100 Hz. Por eso la mayoría de estos dispositivos sirven para filtrar las señales que corresponden a las frecuencias muy bajas o altas.

Pero si Vd. desea realizar la interacción electromagnética deliberada en el rango de frecuencias básico, la misma pasará a través de todos los filtros analógicos.

Y ¿qué pasa con el software vulnerable en hospitales?

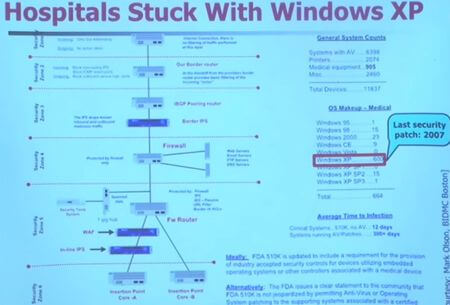

En el screenshot puede consultarse el número de los equipos con Windows XP usado que ya hace mucho no se soporta por el desarrollador. Se nota que en el sistema hasta no hay ningún service pack instalado.

El modo más popular de difundir las infecciones de virus en la clínica es el dispositivo USB.

El periodo medio de infección del equipamiento médico por los virus es de 12 días durante los cuales los mismos no tienen ninguna protección contra los programas nocivos. Si hay programas antivirus, el periodo de funcionamiento seguro del dispositivo sin amenaza de infección de virus aumente hasta casi 1 año, pero tampoco es suficiente.

El mundo de antivirus recomienda

Dr.Web no sabe qué recomendar. Quizás desear salud.

![Compartido 1 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

Неуёмный Обыватель

15:27:17 2018-11-16

razgen

23:31:34 2018-11-15

vasvet

05:40:05 2018-11-15