Nubosidad variable, también se esperan troyanos

viernes 27 de julio de 2018

Últimamente la gente se queja mucho de previsiones del tiempo. Vamos a ver lo de previsiones para antivirus.

El sistema Windows Vista que hemos esperado tanto tiempo ofrecerá a sus usuarios no solo una interfaz muy bonita y cómoda.

Según la dirección de la corporación Microsoft, las posibilidades de protección del nuevo sistema operativo Windows Vista son tan eficaces que se puede trabajar tranquilamente en el equipo sin instalar el antivirus.

Hace unos días en una entrevista con el co-presidente de la corporación Microsoft Jim Allchin se negoció el problema de seguridad del sistema Windows Vista, a diferencia de Windows XP SP2 existente. Jim Allchin comentó que en Vista aparecerían dos opciones de seguridad clave que no pueden ser añadidas a Windows XP SP2. Primero, es el conjunto “Randomización del espacio de direcciones” (Address Space Layout Randomization, ASLR). Gracias a ASLR para cada inicio del sistema operativo los datos críticos se guardan en varios sitios de la memoria. Esto dificulta los ataques porque el código del sistema resulta estar en un sitio aleatorio.

Según Allchin, «ASLR hace que cada equipo con Windows Vista es un poco distinto de los demás. Por lo tanto, hasta si un programa nocivo logra obtener acceso a un equipo y un gusano intenta infectar otro, es muy poco probable que lo pueda hacer.

La noticia es de 13 del año 2006, hace muchos años. Ya no existe esta Vista, tampoco se soporta su versión posterior, pero los virus siguen funcionando. ¿Por qué pasa eso?

Vamos a ver qué hace ASLR. Si un programa nocivo se implementa en los procesos, esta tecnología permite hacer el desarrollo de exploits mucho más caro porque para infectar el proceso, el desarrollador de troyanos o gusanos debe basarse en alguna dirección predecible en la memoria en el momento de implementación – ASLR dificulta la búsqueda de estas direcciones. La tecnología de randomización del espacio de direcciones fue implementada no solo en Windows, también existe, por ejemplo, en Linux y macOS.

Pero ¿en qué radica en problema? En realidad, son dos. Primero, ASLR no existe de forma autónoma. Para su funcionamiento es necesario que las aplicaciones protegidas estén compiladas con su soporte, – así podrán ser cargadas con la nueva dirección después de cada reinicio.

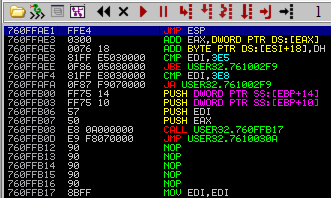

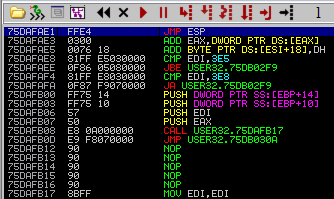

Aunque las copias de pantalla más arriba visualizan las mismas instrucciones de la biblioteca USER32.DLL, sus direcciones en la memoria son un poco distintas (760F y 75DA). Lo que pasa es que USER32.DLL – es la biblioteca del núcleo con ASLR.

Por lo tanto, es posible un ataque interesante:

Supongamos que Vd. encuentra un bug en un reproductor de audio y sus SO tiene soporte ASLR como Windows Vista, y este reproductor carga varias bibliotecas - por ejemplo, MP3.DLL etc.

Un método de esquivar ASLR que funciona bien consiste en el uso de la dirección codificada de forma fija de la biblioteca correspondiente (proceso) que no soporta ASLR.

Se puede actuar de forma siguiente: intentar implementar muchas veces un exploit en el proceso:

En los sistemas Windows Vista y Windows Server 2008 las bibliotecas DLL o el código ejecutable pueden ser cargados en cualquiera de 256 registros. Esto significa que un hacker tiene probabilidades de 1:256 para recibir la dirección necesaria.

Se puede bajar un nivel más abajo:

A mediados de octubre del año 2016 un grupo de investigadores americanos de seguridad informática de las universidades de California y Nueva York publicaron la descripción de la técnica del ataque que usa para esquivar ASLR un error en procesadores Intel. Los investigadores han podido detectar un error en el funcionamiento de una parte del procesador Haswell llamada predictor— usando la misma, la aplicación desarrollada por los mismos pudo predecir los sitios de la memoria donde otros programas cargarían los datos.

http://ru.bmstu.wiki/ASLR_%28Address_Space_Layout_Randomization%29

Si desea sentirse un hacker – investigue ASLR.

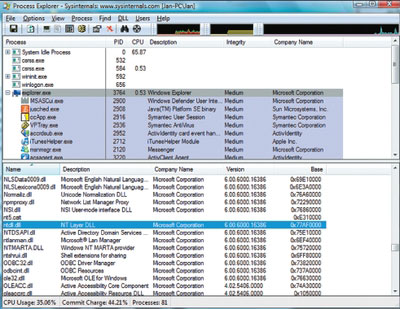

Vd. puede ver el resultado de funcionamiento de los mecanismos ASLR con el servicio SysInternals que puede ser cargado en la dirección www.microsoft.com/technet/sysinternals/utilities/processexplorer.mspx. Para usar este medio, inicie el servicio Process Explorer y asegúrese de que en el menú View está marcada la opción Show Lower Pane.

Luego seleccione el proceso explorer.exe en la ventana superior y fije la dirección básica de la biblioteca ntdll.dll en la columna base de la ventana inferior. Si Vd. no ve la columna base, se puede añadirla con el punto del menú View, Select Columns — la columna Base se añade desde la pestaña DLL.

Guarde la dirección básica y reinicie el equipo. En el sistema XP la dirección básica de la biblioteca ntdll.dll sigue siendo la misma una vez reiniciado (el sistema XP no soporta la tecnología ASLR). En el sistema Vista una vez reiniciado la dirección básica se cambia (porque el sistema Vista soporta la tecnología ASLR).

En la pantalla 4 se visualiza la interfaz Process Explorer y la dirección básica de la biblioteca ntdll.dll. En la tabla 2 pueden consultarse las direcciones básicas de bibliotecas ntdll.dll y user32.dll, fijadas al iniciar Process Explorer en los sistemas XP SP2 y Vista.

El mundo de antivirus recomienda

Han pasado muchos años, pero los troyanos siguen infectando equipos. Se puede crear un troyano nocivo que hackea todo el sistema. Pero también funcionan perfectamente los cifradores muy simples, por ejemplo, WannaCry. Un clic sobre el enlace, el inicio de la aplicación, y la fábrica de Honda deja de funcionar.

El sistema de administración de las líneas de producción de la fábrica Honda en Japón y en el extranjero está infectado con un programa cifrador nocivo. Por desbloquear los datos los malintencionados demandaban un rescate. La fábrica en Japón fue parada, dice el periódico local.

El martes el sistema volvió a funcionar. No disponemos de más detalles.

Es muy barato y uno puede estar orgulloso por usar el SO más nuevo que tiene muchos mecanismos de protección contra los ataques sofisticados.

No vamos a hacer pronósticos. Pero estamos seguros de que si uno no instala las actualizaciones de seguridad y no restringe el inicio de aplicaciones, los antivirus sobrevivirán también con futuras generaciones de SO.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

Неуёмный Обыватель

00:06:02 2018-07-28

razgen

21:59:53 2018-07-27

vasvet

05:27:57 2018-07-27