Incrustado y oculto

miércoles 13 de junio de 2018

Los expertos de Doctor Web muchas veces habían detectado el software nocivo en el firmware de smartphones en SO Android. A veces estos troyanos son bastante “ingeniosos”— por ejemplo, inician su actividad no enseguida, sino algunos meses más tarde, para que el titular del dispositivo no tenga sospechas. Y muchas veces no se puede simplemente eliminar estos troyanos porque así a veces se daña el dispositivo.

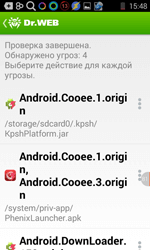

El troyano preinstalado en Philips s307 está directamente en el firmware del smartphone— un programa launcher donde está incrustado el troyano Android.Cooee.1 se encarga del inicio correcto del SO. Por lo tanto, al restablecer la configuración predeterminada, el troyano no desaparece. Por lo tanto, antes de eliminar la aplicación nociva, es necesario instalar un launcher alternativo y configurarlo para que el mismo inicie de forma predeterminada.

¿Cómo penetra un troyano en el dispositivo móvil?

- El primer modo de obtener un móvil con un troyano en el firmware es comprar un dispositivo ya infectado. En estos casos el software nocivo aparece en el mismo en el momento de instalar el firmware, en la fábrica o en un centro de servicio.

El firmware puede ser infectado también después de la compra — a saber, al expirar el periodo de soporte oficial del dispositivo por el productor.

- Los productores no la ven muy económica la entrega continua de actualizaciones del SO Android para los modelos obsoletos, lo cual a veces es técnicamente imposible. Esto se refiere tanto a los productores que venden los dispositivos con su propia marca como a los que encargan los dispositivos a los productores y luego los venden con su propia marca a través de su red. Los últimos pueden confiar el soporte de dispositivos a otras empresas. En este caso el usuario puede recibir una actualización que cambia el soporte a otra empresa. No es nada grave, por ejemplo, se cambia la dirección a la cual, en caso necesario, se enviará la información desde el smartphone.

- Los usuarios no lo ven muy económico el hecho de de cambiar constantemente los smartphones por los dispositivos con SO más modernos, consideran que no pasa nada si el dispositivo funciona bien pero tiene versión obsoleta del sistema.

- Los creadores de virus usan las vulnerabilidades detectadas en las versiones obsoletas del sistema, lo cual supone muchas ventajas para los mismos: así crean los programas nocivos con permisos root que copian a sí mismos u otros troyanos en la partición del sistema. Normalmente el restablecimiento de la configuración predeterminada ayuda a desinfectar el dispositivo, pero a veces en los casos más complicados los cambios en el sistema son tan importantes que puedan requerir el cambio de firmware por la versión original limpia del sistema, si no, los troyanos siguen apareciendo hasta una vez restablecido todo.

Es muy poco probable que los productores de dispositivos tengan negocios turbios con los creadores de virus.

Tanto los productores como los titulares de la marca del dispositivo, al igual que los usuarios, son víctimas de sus socios que no tienen buenas intenciones o de ciberdelincuentes.

Los troyanos en firmware probablemente significan que los productores de dispositivos aún no se dan cuenta de la importancia del problema. Es muy probable que los productores no escanean el software incrustado en el software o no lo hacen bien. No todos los productores disponen de posibilidades técnicas y de expertos de cualificación correspondientes y no siempre se responsabilizan de estos escaneos.

¿Cómo penetran los troyanos en el firmware predeterminado o en la actualización oficial?

Cada versión del SO Android la compilan los productores de dispositivos móviles. Añaden la interfaz gráfica al teléfono, así como sus programas, los programas de otros desarrolladores populares en la región de entrega etc. Los productores intentan añadir a su producción muchos programas más necesarios para los usuarios, así el dispositivo tendrá más éxito. Ningún productor es capaz de desarrollar todos los programas necesarios, por lo tanto, se instalan los programas de terceras empresas. Es cuando pueden actuar los ciberdelincuentes: si el desarrollador de software no tiene buenas intenciones, puede añadir algo al software.

Los troyanos pueden penetrar en el firmware por razones siguientes:

- En el dispositivo se instala un software desarrollado por una empresa que no tiene buenas intenciones, o una empresa honesta donde hay algún desarrollador de software que no tiene buenas intenciones.

- Los creadores de virus pueden obtener acceso a los recursos de los desarrolladores de software e implementar el troyano en la imagen de SO creada sin autorización.

- Uso del SDK infectado (software development kit).

- Un grupo criminal cambia el firmware de la versión del SO implementando un troyano en algunos dispositivos. Luego se venden los dispositivos infectados.

Normalmente los desarrolladores pillados en caso de firmware nocivo confirman que nadie lo entiende bien, y la funcionalidad considerada como nociva por los expertos antivirus en realidad es útil y no es peligrosa.

- Así, un proveedor de soluciones para smartpohnes BLU confirmaba después de un escándalo que los mensajes de texto y las llamadas del usuario se enviaban a los servidores chinos solo para afrontar spam.

- Y los desarrolladores de la plataforma SDK clasificada por Dr.Web como Android.Gmobi.1 declaraban que la funcionalidad que permitía hacer casi cualquier cosa en el dispositivo es un modo de ahorrar el dinero del usuario, y no hay ningún peligro.

Pero todas estas historias tienen una cosa en común — cuando los analistas de Doctor Web detectaban alguna funcionalidad potencialmente nociva, los desarrolladores la eliminaban de sus productos.

El mundo de antivirus recomienda

- No se recomienda confiar a nadie sin comprobarlo. Muchos usuarios desean “simplificar” el escaneo antivirus al escanear solo los archivos descargados y rechazar el escaneo continuo por el monitor de archivos. Pero, según lo mencionado más arriba, un troyano puede ser detectado inicialmente en el dispositivo, así como estar en una actualización oficial ya una vez comprado el dispositivo. Por lo tanto, es necesario escanear completamente los smartphones y las tabletas de vez en cuando.

Un antivirus no puede conocer todos los programas nocivos. A veces en la actualización en el dispositivo penetra un nuevo programa nocivo, aún desconocido para los analistas. En este caso los usuarios de Dr.Web Security Space para Android pueden enviar una muestra de este software para analizarlo.

Para hacerlo, realice las acciones siguientes:

Haga clic y apriete el archivo en el listado de objetos del sistema de archivos, luego haga clic sobre “Enviar al laboratorio”.

- En la pantalla siguiente, introduzca su dirección de correo-e si desea recibir los resultados de análisis del archivo enviado.

Seleccione alguna categoría para su solicitud:

- Sospecha de virus — si Vd. considera que el archivo puede ser peligroso;

- Falso positivo o Falso positivo de Origins Tracing — si considera que el archivo fue considerado peligroso por error.

Las categorías mencionadas en caso de un falso positivo se eligen a base de la supuesta amenaza en el archivo enviado: si en su nombre hay «.origin», se recomienda seleccionar la categoría Falso positivo de Origins Tracing, en los demás casos — Falso positivo.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

16:12:56 2018-08-18