Cuando las presentaciones nos ofrecen más desventajas que ventajas

jueves, 7 de junio de 2018

Por supuesto, todo el mundo sabe que los malintencionados envían el software nocivo en los archivos ejecutables. Las recomendaciones de prohibir el envío de los archivos ejecutables en mensajes también son populares y no sorprenden a nadie: en realidad, un manager ordinario no necesita instalar programas sin ayuda.

Pero las presentaciones son otra cosa, Varias categorías de empleados de oficina trabajan con las mismas. Pero las presentaciones modernas pueden contener no solo el texto y las imágenes.

OLE (inglés Object Linking and Embedding) — es una tecnología de incrustación de objetos en los documentos y otros objetos desarrollada por la empresa Microsoft y posteriormente llamada ActiveX.

OLE permite transferir una parte del trabajo de un programa (por ejemplo, la conversión de datos) a otro y devolver los resultados. Por ejemplo, un sistema de edición instalado en un PC puede enviar algún texto para procesarlo al editor de textos, o alguna imagen al editor de imágenes con tecnología OLE.

OLE puede ser usada para transferir los datos entre varios sistemas no vinculados entre sí por medio de la interfaz de transferencia, así como al realizar operaciones con el búfer.

La vulnerabilidad CVE-2014-4114 conocida a partir del año 2014 se usa por los malintencionados para esquivar la protección antivirus al implementar el código nocivo en los archivos PowerPoint.

En junio-octubre del año 2014 esta vulnerabilidad se usaba en los ataques objetivo para espionaje en la operación Sandworm, pero ahora hasta los ciberdelincuentes ordinarios la conocen. Estos delincuentes realizan campañas de phishing al enviar los mensajes electrónicos con los archivos PowerPoint adjuntos en formato .PPS.

La vulnerabilidad CVE-2014-4114 existe en los sistemas operativos Windows Vista SP2 y superior, hasta Windows 8.1, en los SO de servidor Windows Server 2008/2012, así como en Windows RT Gold y 8.1.

La vulnerabilidad consiste en que el SO Windows permite con OLE descargar e iniciar los archivos INF. El documento puede contener un enlace al archivo ejecutable externo que puede ser descargado y cargado con un comando especial.

Esta vulnerabilidad permite ejecutar de forma remota un código aleatorio en contexto de usuario actual si el mismo abre el archivo Microsoft Office que contiene un objeto OLE creado a propósito. Si el usuario actual tiene permisos de administrador, el malintencionado podrá instalar los programas, ver, modificar, eliminar los datos o crear las nuevas cuentas con permisos completos del usuario.

El peligro de este ataque radica en que todos los componentes necesarios para realizar las tareas del malintencionado se ejecutan dentro de una aplicación en concreto. Un antivirus diseñado para escanear los archivos iniciados desde un disco puede no reaccionar a la amenaza porque el componente nocivo ni siquiera estará grabado en el disco.

El mundo de antivirus recomienda

- Las actualizaciones simplificarán mucho su vida. Para cerrar una vulnerabilidad, simplemente instale la actualización de seguridad. La vulnerabilidad es conocida a partir del año 2014, pero hasta ahora el número de equipos sin el parche instalado es demasiado grande para atraer la atención de los malintencionados.

- Se puede ejecutar el código nocivo solo en caso de obtener el permiso del usuario que creyó al malintencionado. No se recomienda abrir todos los mensajes, hasta si no se ve el adjunto nocivo.

- El uso del antispam le permitirá evitar los ataques a través de los mensajes de correo — todo lo nocivo simplemente estará filtrado antes de enviar el mensaje por el cliente de correo. Vd. simplemente no verá la amenaza.

- El escaneo del tráfico por el web antivirus Dr.Web SpIDer Gate y el guardián de correo Dr.Web SpIDer Mail antes de recibir el mismo por el programa permitirá detectar el código nocivo antes de que el mismo empiece a usar a vulnerabilidad.

- Las listas negras del Control parental/de oficina Dr.Web permitirán evitar la descarga del contenido de las fuentes que no son de confianza. Vd. puede configurar las restricciones de cualquier forma cómoda para Vd., hasta permitir el trabajo solo con los recursos determinados.

Para obtener acceso a la configuración del Control parental/de Oficina, al hacer clic con el botón del ratón sobre el icono  en la bandeja del sistema, desbloquee la posibilidad de cambiar la configuración al hacer clic sobre el icono

en la bandeja del sistema, desbloquee la posibilidad de cambiar la configuración al hacer clic sobre el icono  (que se cambiará por

(que se cambiará por  ) y, al hacer clic sobre el icono que aparece

) y, al hacer clic sobre el icono que aparece  , seleccione Control parental (de oficina) en el menú Herramientas.

, seleccione Control parental (de oficina) en el menú Herramientas.

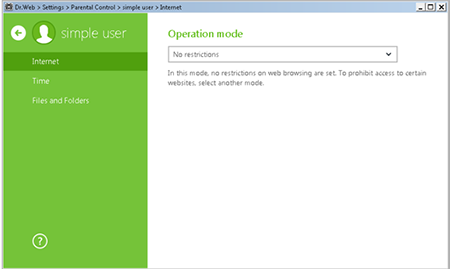

Si para el usuario no están establecidas las restricciones para consultar los recursos web determinados, en la ventana Internet aparecerá Sin restricciones.

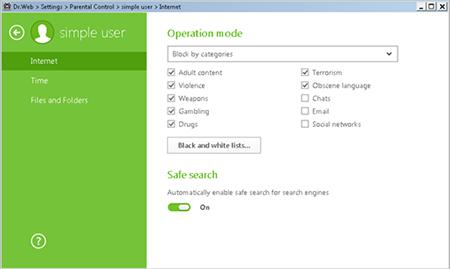

En la lista desplegable seleccione Bloquear por categorías para restringir acceso a los sitios web a base de los grupos predeterminados. En caso de esta selección, el usuario puede seleccionar un grupo de sitios web (sitios web para adultos, violación, armas etc.) para restringir acceso a los mismos. Seleccione los grupos necesarios.

También se puede prohibir la consulta de todos los recursos web, además de los añadidos a la lista blanca. Para realizarlo, seleccione el modo Bloquear todo, excepto los sitios web de la lista blanca.

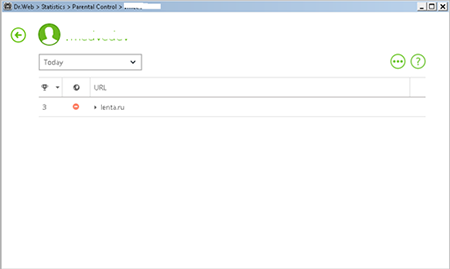

Para consultar las estadísticas de consultas de varios recursos en el menú del Agente haga clic sobre el icono  y seleccione el nombre del usuario.

y seleccione el nombre del usuario.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

18:05:20 2018-08-15