Ole-ole-ole

miércoles, 6 de junio de 2018

“Ole-ole-ole” suena a todos. También a los creadores de virus, pero lo aplican a su manera.

OLE (inglés Object Linking and Embedding) — es una tecnología de incrustación de objetos en documentos y otros objetos desarrollada por la empresa Microsoft y posteriormente llamada ActiveX.

OLE permite transferir una parte del trabajo de un programa (por ejemplo, la conversión de datos) a otro y devolver los resultados. Por ejemplo, un sistema de edición instalado en un PC puede enviar algún texto para procesarlo al editor de textos, o alguna imagen al editor de imágenes con tecnología OLE.

OLE puede ser usada para transferir los datos entre varios sistemas no vinculados entre sí por medio de la interfaz de transferencia, así como al realizar operaciones con el búfer.

Es una tecnología interesante que permite configurar el funcionamiento conjunto de varios programas a base de la interfaz de interacción única. Pero la implementación universal de tareas en algunas soluciones populares es también un regalo para los malintencionados. La tecnología forma parte de Microsoft Office y puede ser usada para implementar un código nocivo VBScript- o JavaScript en los documentos que posteriormente se enviarán a las víctimas potenciales.

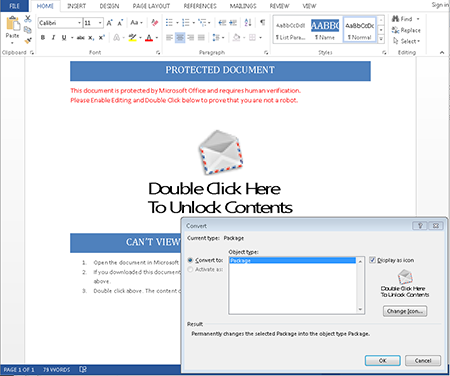

El software nocivo (detectado por Dr.Web como VBS.DownLoader.663/VBS.DownLoader.648) usa la funcionalidad legítima de enlaces a los objetos Office y OLE destinados para entregar el software nocivo en el sistema de la víctima. Para implementar el software nocivo se usa el envío de los documentos creados usando los trucos de la ingeniería social– el usuario debe permitir el uso del objeto dentro del documento Office.

En el documento hay un icono enorme y hay que hacer clic sobre el mismo para la “verificación manual” para desbloquear el contenido. Al hacer clic sobre el mismo, aparecerá una ventana emergente que solicita permiso para iniciar JavaScript o VBScript.

https://xakep.ru/2016/06/16/microsoft-ole-for-malware

El peligro radica en que, aunque este ataque es muy similar a uno con aplicación de los macros nocivos, pero la mayoría de los usuarios ya saben desactivar los macros, y poca gente conoce la tecnología OLE, sobre todo en esta forma, lo cual es una ventaja para los malintencionados.

El software nocivo usa el cifrado, lo cual, según los ciberdelincuentes, debe dificultar la detección de los objetos nocivos.

Por parte de los malintencionados ya no es el primer uso de posibilidades incrustadas de programas atacadas. Así, por ejemplo, para MS Office anteriormente se usaban activamente las posibilidades de la lengua incrustada Visual Basic for Applications. ¿En qué radica el peligro de este ataque?

Los aficionados a Linux consideran que en caso de cambiar a este SO; se solucionarán todos los problemas del software nocivo. El problema es que en este caso para el funcionamiento correcto habrá que iniciar en el emulador los programas Windows- MS Office. Y en condiciones determinadas el software nocivo creado para el funcionamiento dentro del programa y usando sus posibilidades, puede convertirse en un software de plataforma cruzada. Los casos similares ya son conocidos – recordamos Java.Adwind.3 creado en Java, lo cual le permitió ser de plataforma cruzada. Este backdoor funcionaba en Windows, OS Х, Linux, Android, y todo lo que requería es JRE (Java runtime environment) instalado. Para un software de plataforma cruzada las posibilidades eran muy amplias – La descarga, actualización y ejecución del software nocivo, visualización de las notificaciones, trabajo con las direcciones de red (URL). Así mismo, la funcionalidad pudo ser ampliada – la arquitectura del backdoor permitía añadir las nuevas posibilidades usando plugins.

El mundo de antivirus recomienda

Los malintencionados constantemente están buscando las posibilidades de esquivar los antivirus. Por lo tanto:

-

El antivirus debe proteger todos los SO usados. Hasta si un software creado para alguna plataforma no es muy popular, esto no significa que en la misma no será posible iniciar algún programa nocivo destinado para otro SO (sin hablar de la posibilidad de difusión a través de las carpetas compartidas).

Microsoft tiene previsto activar el subsistema Linux para Windows - Windows Subsystem for Linux -(WSL) en Windows 10. No es ningún emulador ni una máquina virtual, sino un terminal completo de Linux.

Los archivos ejecutables del subsistema aparecieron en el SO a partir de Windows 10 Insider Preview Build 14251, que estuvo disponible en Insider Preview Build 14316, y para todos los usuarios de Windows 10 estará disponible a partir de la actualización importante de junio prometida por Microsoft, es decir, ya este mes.

- No basta con instalar y constantemente actualizar el antivirus. Para la protección debe ser usada una solución antivirus más funcional de clase “protección integral”. Sin duda debe contener: el escaneo del tráfico antes de su recepción por el software cliente, la implementación de los controladores de intercepción de consultas a objetos del sistema protegido. En caso de soluciones Dr.Web es Dr.Web Security Space.

- Los usuarios avanzados deben realizar cambios en la configuración de las aplicaciones sometidas al ataque.

Para la protección contra estos ataques, los expertos recomiendan realizar los siguientes cambios en el registro:

HKCUSoftwareMicrosoftOffice< Office Version >< Office application >SecurityPackagerPrompt

El valor < Office Version > puede ser igual a 16.0 (Office 2016) ; 15.0 (Office 2013) ; 14.0 (Office 2010) ; o 12.0 (Office 2007). El valor < Office application > — es el nombre de la aplicación Office en concreto, es decir, Word, Excel etc.

El valor de esta sección del registro debe ser igual a «2», lo cual significará «No prompt, Object does not execute», es decir, una prohibición de ejecución de objetos. El valor «1» le permitirá al usuario «Prompt from Office when user clicks, object executes», es decir, los objetos funcionan con un clic, y Office visualiza el mensaje correspondiente. El valor «0», a su vez, significa «No prompt from Office when user clicks, object executes», es decir, los objetos se ejecutan, pero el usuario no recibe ningún mensaje de Office.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

18:06:55 2018-08-15