Lograr objetivos con dispositivos USB

martes, 10 de abril de 2018

Una broma popular sobre ciberseguridad dice: para la protección completa, un PC debe ser apagado, luego habrá que meterlo en una cueva y bloquear la entrada. Pero, como hemos comprobado, se puede administrar hasta los equipos apagados en determinadas condiciones – esto permite la tecnología Intel AMT. Y ¿será que el aislamiento completo permitirá salvar un PC?

Los equipos no conectados a la red común y que no tienen conexión a Internet se encuentran con bastante frecuencia. Estos equipos pueden ser usados, por ejemplo, para procesar la información importante.

Entre piratas es muy popular un mito diciendo que los antivirus comprueban en la red si hay equipos con la misma clave. No vamos a comentarlo, solo mencionamos que cualquier posibilidad no descrita en la documentación no permitiría que un producto recibiera el certificado, porque una parte de este proceso es el escaneo para comprobar si hay posibilidades no documentadas o funcionalidad oculta al usuario.

Si al equipo no llega ninguna información desde fuera (sino se introduce solo desde el teclado o de los dispositivos periféricos que están siempre conectados), es posible infectar, pero en este caso se necesitará algún tipo de “instrument bug”.

Pero en la práctica se intercambia la información de los equipos aislados con la red común normalmente usando los dispositivos extraíbles, por ejemplo, USB.

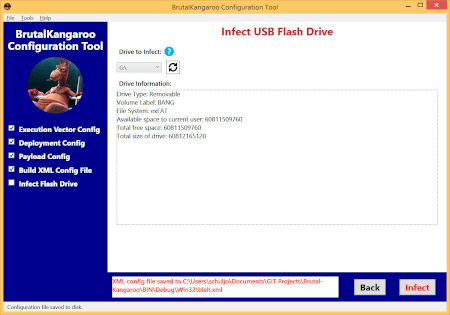

El 22 de junio del año 2017 el sitio web WikiLeaks publicó los documentos de un proyecto de la CIA llamado Brutal Kangaroo. Es un conjunto de herramientas para Windows que sirven para infectar los equipos desconectados de Internet (air gap), con dispositivos USB.

El proyecto Brutal Kangaroo consiste en los componentes siguientes:

- Drifting Deadline: una herramienta de infección del dispositivo USB.

- Shattered Assurance: una herramienta de servidor que supervisa el proceso de infección automatizada de dispositivos USB, así como el modo básico de difusión del conjunto Brutal Kangaroo. Para infectar los dispositivos USB por separado, se usa el programa Drifting Deadline.

- Broken Promise: postprocesador Brutal Kangaroo.

- Shadow: mecanismo básico de presencia. Es una herramienta de etapa 2 que se difunde en la red privada y funciona como la red CnC oculta.

Para el funcionamiento de Brutal Kangaroo en el equipo debe estar instalado .Net 4.5.

La última frase hace recordar los virus de la época de MS-DOS, cuando sus autores luchaban por cada byte. Ahora los programas nocivos no simplemente infectan el sistema, sino también requieren el cumplimiento con los requerimientos al sistema.

¿Cómo se realiza la infección y el robo de la información? (o su modificación con otro software de la NSA)? Igual que en caso de programas nocivos similares:

- Infección primaria – a través de hackeo, phishing o de otra forma.

La infección inicial se produjo porque el antivirus en la estación de trabajo de un empleado que inició el software nocivo desde un mensaje de phishing que contiene documents.exe, estaba desactivado o usaba las bases de virus obsoletas.

Cabe destacar que el software antivirus detectaba tanto los adjuntos nocivos iniciales como la actividad de los malintencionados una vez comprometido — antes de robar el dinero. Por ejemplo, se detectaba la actividad sospechosa del software legítimo Ammyy Admin. En algunos casos la infección fue prevenida por el antivirus.

- Espera de conexión del dispositivo extraíble al equipo infectado.

- Infección de este dispositivo.

La empresa Doctor Web informa sobre el aumento importante del flujo de los nuevos virus para cuya difusión se usan los dispositivos extraíbles (USB Flash Drive, CD/DVD, discos duros externos etc.) Así mismo, se aplican los métodos para confundir el código de scripts al mantener su funcionalidad para el análisis más sofisticado.

Según la clasificación de Dr.Web, este código nocivo se llama Win32.HLLW.Autoruner.

- La infección de otros servidores y estaciones de trabajo a través de un dispositivo USB infectado u otro dispositivo extraíble.

Cabe destacar que el proceso de infección depende de muchas cosas no previstas, por ejemplo, si hay prohibición de escritura en el dispositivo extraíble y el arranque desde el mismo. Sin embargo, este modo de infección se usa ampliamente. Lo aplican los troyanos bancarios destinados para penetrar en los cajeros automáticos.

El software espía tiene posibilidades de configuración.

Es interesante que en el ámbito de programas nocivos también se registró un caso de difusión de un software muy poco frecuente para la difusión a través de dispositivos extraíbles – para iOS.

Al conectar un smartphone o una tableta al equipo a través del cable USB, Trojan.AceDeciever.2 automáticamente instala el troyano IPhoneOS.AceDeciever en el dispositivo móvil. Para realizarlo, usa una vulnerabilidad en el protocolo DRM FairPlay de la empresa Apple.

El mundo de antivirus recomienda

No se puede conseguir seguridad absoluta. Nunca se puede afirmar que los servidores de la empresa están totalmente protegidos porque solo los administradores cualificados pueden trabajar con los mismos porque siempre pueden aparecer las vulnerabilidades o errores de configuración desconocidos. Lo cual tarde o temprano puede causar lo siguiente: durante el escaneo antivirus, en el servidor se detecta un troyano.

Por lo tanto, hasta si su equipo está aislado, necesita un antivirus, por si acaso.

Información útil. Dr.Web puede ser actualizado tanto en las redes aisladas como en los equipos aislados. La protección permanecerá actual siempre.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

11:30:37 2018-08-07