La “sentencia” del cifrador debe ser recurrida

martes 20 de marzo de 2018

¿Por qué las empresas antivirus pueden descifrar archivos cifrados por los troyanos encoders, ¿es difícil hacerlo?ь?

El término “cifrado” significa una cosa bastante complicada.с.

Primero, el algoritmo (la descripción del proceso y no es un programa ni una biblioteca) de cifrado. Cada uno se comprueba para ver si es resistente al hackeo.

Trojan.Encoder.398, es capaz de usar hasta 18 varios algoritmos de cifrado

Es casi un récord

Pero lo importante no es el algoritmo, sino el código informático, la realización del algoritmo. Es cuando los desarrolladores pueden equivocarse. Lamentablemente, ahora los cifradores usan cada vez más las bibliotecas terceras o un sistema de cifrado incrustado en el SO. En este caso es muy poco probable que haya un error de realización del algoritmo.

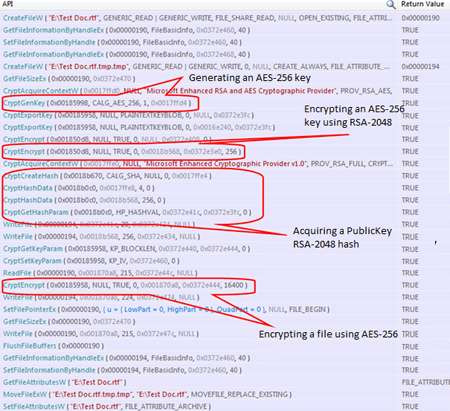

Hay dos tipos de algoritmos, con claves simétricas y asimétricas. Así, por ejemplo, el algoritmo americano Advanced Encryption Standard (AES) usa claves simétricas (la misma clave para cifrar y descifrar). Enseguida se entiende que, si solo hay una clave, la misma puede ser interceptada y usada para descifrar.

Otra opción es usar las claves asimétricas. Por ejemplo, RSA. Para trabajar con la misma, se genera un par de claves: una pública y una privada. La clave pública se usa para cifrar y la privada para descifrar. Estas claves suelen generarse en el servidor de hackers, y solo la clave pública penetra en la máquina de la víctima. En caso de bloquear acceso a los servidores de los malintencionados es imposible recibir la clave y, por lo tanto, cifrar.

Según la descripción, queda claro que el sistema con claves asimétricas es más atractivo. Pero consume más recursos y, por lo tanto, se puede notar que hay un troyano. Los autores de varios cifradores actúan de forma distinta. Por ejemplo, la clave pública del algoritmo RSA se usa solo para cifrar la clave de cifrado usada por AES que anteriormente se crea en la máquina local. La clave AES cifrada con RSA AES luego se añade al principio de cada archivo cifrado junto con las extensiones del archivo originales y el vector de inicialización usado por AES.

WannaCry cifra los archivos con el algorimo AES-128 (128 es la longitud de la clave), y así mismo usa dos modos: de prueba y ordinario.

Con la función CryptGenKey el encoder crea un par RSA, la parte pública se guarda en el archivo 00000000.pky, la privada se cifra por la clave pública del autor y se guarda en el archivo 00000000.eky. La clave se genera para cada archivo cifrado usando la función CryptGenRandom.

En modo de prueba, el cifrado se realiza con la segunda clave RSA incrustada en el troyano. Durante el cifrado se crea un listado de archivos que pueden ser descifrados en modo de prueba. Se guarda en el archivo f.wnry. Por lo tanto, no es posible descifrar los archivos de prueba.

Longitud de la clave. En caso de clave corta, se puede hackear el cifrado al averiguar su combinación posible.

Generación de la clave. Las claves deben ser distintas para cada usuario atacado, lo cual es obvio. Y es cuando los malintencionados se equivocan a menudo. Para la generación aleatoria de la clave se usan los números simples. Deben ser guardados muy bien porque en caso de enterarse del algoritmo de generación de la clave, se puede volver a generar la misma usando el número guardado. Es por eso que fue posible descifrar los archivos dañados por WannaCry.

Durante su funcionamiento WannaCry genera las claves de cifrado del equipo de la víctima a base de los números simples. Para que la víctima no tenga acceso a la clave privada y no descifre los archivos bloqueados sin ayuda, el troyano elimina la clave del sistema. Pero dos números simples usados en la fórmula que genera las claves de cifrado no se borran de la memoria y pueden ser localizados en el proceso wcry.exe.

El modo de recuperación de la clave funciona solo en Windows XP, 7, Vista, Server 2003 y 2008, y solo si:

- El equipo no se reinició una vez infectado.

- La memoria correspondiente no fue dedicada y borrada por algún otro proceso.

Es decir, este modo no funcionará siempre.

Este modo fue detectado por Adrien Guinet, un experto francés en seguridad de Quarkslab.

#Trojan.Encoder #Windows #rescate #exorsión #protección contra la pérdida de datos #criptografía #soporte #descifrado #troyano #tecnologías_Dr.Web #cifrador #cifradoEl mundo de antivirus recomienda

- Los archivos cifrados no siempre se una “sentencia”.

- Si Sus archivos han sido cifrados y no hay utilidades de descifrado, no borre estos archivos. A veces es posible crear un algoritmo de descifrado un poco más tarde.

La empresa Doctor Web informa sobre la creación correcta del algoritmo de descifrado de archivos víctimas del troyano cifrador Trojan.Encoder.398. Gracias a los instrumentos creados durante la investigación ahora es posible recuperar completamente los datos cifrados por una modificación de este troyano en un 90% de los casos.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

13:38:33 2018-08-15

Неуёмный Обыватель

17:49:16 2018-07-06