El profesional gana

lunes 19 de marzo de 2018

Todos nuestros lectores saben que los malintencionados siempre intentan engañar los sistemas antivirus. Los sistemas nocivos “avanzados” ni siquiera tienen firmas, cambian su código al vuelo o no tienen ningún “cuerpo”, sino partes del código ajeno. Pero cualquier enemigo necesita actuar para alcanzar sus objetivos. Y en este momento se puede detectarlo.

Supongamos que un programa antivirus detecta un programa nocivo por firma. Para realizarlo, es necesario analizar el código del troyano o del virus para detectar esta firma. Por supuesto, los malintencionados intentan afrontar a los analistas en este caso.

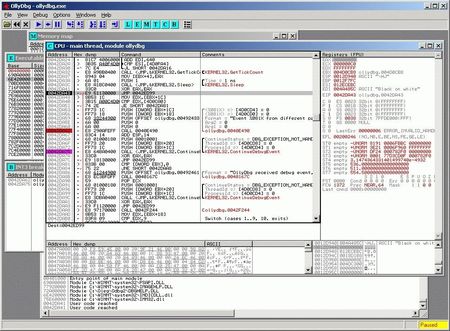

Vamos a empezar por el análisis del código. Cualquier programa es una secuencia de algunos comandos para el equipo y los datos necesarios para su funcionamiento. Los programas especiales (llamados “depuradores”) pueden analizar las secuencias de comandos, ayudan a crear los algoritmos de ls acciones y hasta recuperar el código inicial del programa.

https://ru-sf.ru/threads/delaem-svoj-virlab-vvedenie.3162

Por lo tanto, hay métodos que dificultan este análisis. Es interesante que no solo los malintencionados afrontan al análisis, sino también los desarrolladores de programas legales, para protegerse del hackeo.

Hay dos tipos de investigación del código, estático y dinámico. El análisis estático se realiza por el código del programa disponible para analistas, o por su fragmento.

El método más fácil de protección contra en análisis estático es el cifrado del código nocivo con utilidades correspondientes con la descompresón posterior durante la ejecución. El segundo método, la ofuscación, es decir, cambio del código del programa al intercambiar algunas partes del mismo que puede ser realizado con compiladores especiales.

¿Qué hacer si, por ejemplo, el código de un programa nocivo está cifrado de forma segura? Un análisis dinámtico puede ayudar, se realiza al ejecutar el código de los malintencionados.

Hasta si un programa nocivo oculta su código, para ejecutarlo, debe “sacar” el mismo, y en este momento se convierte en un programa vulnerable para un antivirus. Los ciberdelincuentes también lo entienden e impiden el funcionamiento de programas depuradores. Como sabemos, los antivirus usan varios medios para detectar un programa nocivo en el equipo. Pero pueden contener firmas similares.

Algunos programas nocivos, por ejemplo, los troyanos bancarios, al iniciarse detectan si en el equipo hay “competidores”, los eliminan y cierran las vulnerabilidades a través de las cuales pueden penetrar los mismos. Un negocio es un negocio.

Los programas nocivos pueden detectar si en el equipo hay medios de depuración iniciados y, por ejemplo, finalizar.

Trojan.MulDrop6.42771 tiene arquitectura bastante complicada. El código del troyano contiene muchas líneas aleatorias y llamadas de funciones para complicar su análisis, y la biblioteca nociva básica está oculta en los recursos de Trojan.MulDrop6.42771 como imagen. Este troyano sabe detectar si en el equipo hay máquinas virtuales iniciadas y otros medios de depuración que normalmente se usan por los analistas de virus para analizar las muestras del software nocivo, y, al detectarlos, finaliza.

¿Cómo un programa puede enterarse de ser depurada? Hay muchos métodos. Por ejemplo, se puede medir el periodo de ejecución del mismo.

A leer un búfer con su propio código, el programa puede comparar su suma de control con la suma patrón si el depurador insertó int 3 en el código en (véase más arriba), entender que está siendo depurado o que su código ha sido modificado de otro modo. Pero el modo más seguro de enterarse de la depuración es medir el periodo de ejecución de las partes del código características. Es fácil: se mide el tiempo (en segundos o tactos del procesador) entre las instrucciones en un búfer y, si el mismo es superior a un valor límite, significa que el programa había sido parado.

http://python-3.ru/page/5-metodov-antiotladki

Los programas nocivos frecuentemente se analizan en máquinas virtuales. Las máquinas virtuales típicas se detectan por el tipo de hardware ofrecido por los programas que funcionan dentro de las máquinas virtuales, las entradas en el registro características y otros indicios. Por lo tanto, el software nocivo puede buscar estas características, y los analistas de las empresas antivirus modificarán las máquinas virtuales para que funcionen igual que las reales.

Trojan.Ticno.1537 una vez iniciado intenta detectar de varios modos si hay entorno virtual y los medios de depuración y se inicia solo en caso de no poder detectar nada sospechosos en el equipo atacado.

https://news.drweb-av.es/show/?i=11082&lng=es

Primro, Trojan.Kasidet.1 comprueba si hay su propia copia en el sistema infectado y también intenta detectar las máquinas virtuales en su entorno, así como los emuladores y depuradores. Si Trojan.Kasidet.1 encuentra el programa que considera peligroso, finalizará. Si no hay estos programas, Trojan.Kasidet.1 intenta iniciarse en el equipo infectado con permisos del administrador. Así mismo, en la pantalla se visualiza una advertencia del sistema de Control de cuentas de usuarios (User Accounts Control, UAC), pero el editor de la aplicación iniciada wmic.exe es la corporación Microsoft, lo cual distraerá a la víctima potencial.

Es interesante que el sistema operativo Windows tiene medios de protección contra la depuración.

A partir de Windows 2000, la función NtSetInformationThread obtuvo ThreadHideFromDebugger. Es un método de anti depuración muy eficaz que forma parte del sistema operativo Windows OS. El flujo del mismo deja de enviar notificaciones del proceso de depuración, en particular sobre los puntos de parada, y así mismo se esconde de cualquier depurador. El uso de ThreadHideFromDebugger para el flujo principal complicará el proceso de adhesión del depurador al proceso.

Windows Vista ofrece una continuación lógica de esta idea, como función NtCreateThreadEx. Tiene opción CreateFlags que permite, entre otras cosas, establecer THREAD_CREATE_FLAGS_HIDE_FROM_DEBUGGER. El proceso del mismo no lo notará el depurador.

Por supuesto, estos medios sirven para la protección contra el hackeo de los programas legales, pero los malintencionados también pueden usarlo.

#Windows #tecnologías_Dr.Web #software_nocivoEl mundo de antivirus recomienda

La empresa Doctor Web lanzó un servicio en línea para analizar los archivos al vuelo en busca de actividad nociva. Sirve para los expertos en seguridad informática y cibercriminalistas. Se basa en la tecnología de nuestra empresa para analizar el comportamiento de archivos de forma automática en busca de actividad nociva. Los usuarios del servicio pueden participar en el análisis del comportamiento del archivo nocivo usando los medios del servicio y hasta influir en el mismo. Por supuesto, si el troyano no detecta lo de haber sido “descifrado” ☻

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.