Vulnerabilidades de sitios web

lunes, 19 de febrero de 2018

La descarga de los archivos nocivos desde varios sitios web es una de las vías clave de infección de equipos y dispositivos, junto con la infección a través de dispositivos extraíbles o correo electrónico.

¡Atención! Para infectar un equipo o un dispositivo muchas veces basta con visitar algún sitio web – es decir, hasta no hace falta descargar los archivos nocivos manualmente, siguiendo las instrucciones de los trucos de los malintencionados.

En esta edición no vamos a hablar de los sitios web de estafa creados a propósito que pueden ser visitados por error, al hacer clic sobre un banner, suplantar una página visualizada en el navegador o de otros modos usados por los malintencionados. Vamos a hablar sobre cómo los archivos nocivos llegan a los sitios web legítimos ordinarios.

Para empezar a difundir los programas nocivos desde algún sitio web, los malintencionados primero deben obtener acceso para administrar el mismo.

Y luego se infecta la página en concreto, todas las páginas de un sitio web o varios administrados con la cuenta recibida. Existen los gusanos creados para los sistemas de administración del contenido populares, hay programas nocivos que simplemente esquivan todas las páginas en el sitio web y añaden el código JS a las mismas. Así mismo, los objetivos de los malintencionados pueden ser distintos. Así, por ejemplo, además de publicar los sitios web nocivos, los malintencionados pueden modificar los archivos de configuración del servidor para redirigir al usuario al recurso nocivo en determinadas condiciones; este recurso, a su vez, podrá realizar las acciones necesarias para los malintencionados.

¿Cómo los malintencionados acceden a los sitios web con mayor frecuencia?

A través de las vulnerabilidades. Sí, los sitios web también son vulnerables. Además, la mayoría de los sitios web con los cuales trabajamos tiene alguna vulnerabilidad.

- Más de 60% de servicios web o API para aplicaciones móviles contienen por lo menos una vulnerabilidad peligrosa que permite comprometer la base de datos;

- 35% de los sitios web vulnerables a ataques XSS también son vulnerables a inyecciones SQL y ataques XXE;

- 23% de los sitios web contienen la vulnerabilidad POODLE y solo 0,43% — Heartbleed;

- в Los casos de uso de vulnerabilidades peligrosas (por ejemplo, las que permiten realizar una inyección) aumentaron 5 veces durante los ataques RansomWeb;

- 79,9% de los servidores web tiene encabezados http no configurados correctamente o no seguros;

- Las actualizaciones y correcciones actuales están instaladas solo en el 27,8% de los servidores web.

Informe High-Tech Bridge releases web security trends of the first half of 2016

https://www.htbridge.com/news/web-security-trends-of-the-first-half-of-2016.html

¿De que “se responsabilizan” estas vulnerabilidades y cómo amenazan en la práctica a los visitantes de los sitios web?

- La presencia de una vulnerabilidad de tipo SQL injection le permite al malintencionado seleccionar en la base de datos de los sitios web los datos el acceso a los cuales no está previsto por el desarrollador (lo cual permitirá, por ejemplo, entrar en la interfaz de administración sin contraseña) o suplantar los datos en la BD (por ejemplo, eliminar alguna tabla o suplantar los textos).

- Code injection permite implementar un código ejecutable a base de los datos introducidos por el usuario.

- CSRF (Cross-Site Request Forgery, aka XSRF) – es un ataque muy peligroso cuando el malintencionado intenta hacer que el navegador cree una solicitud al servidor objetivo sin autorización de la víctima. Como consecuencia, un hacker puede realizar varias acciones en el sitio web en nombre de otros visitantes registrados.

- ХSS, o «la realización del script entre sitios web» le permite al malintencionado implementar un código en html o JavaScript por causa de comprobación incompleta de los datos introducidos. En particular, esto permite cambiar el diseño del sitio web y su comportamiento en la parte del usuario. Recordamos que ya existen los archivos nocivos creados solo en JavaScript.

Y otras vulnerabilidades que permiten a los malintencionados acceder a los sitios web son las contraseñas no seguras y no frecuentemente actualizadas.

Otro problema vinculado al acceso a sitios web es la posibilidad de intercepción de contraseñas al transferirlas por canales de comunicación no protegidos.

Se puede acceder a algunos sitios web también por causa de errores de configuración del servidor o un ataque DDoS

El mundo de antivirus recomienda

Si Vd. es titular del sitio web:

- Para acceder al contenido de los sitios web y administrar los mismos, use contraseñas complicadas.

- No use las mismas contraseñas para varios servicios y sitios web, cámbielas con periodicidad – las antiguas contraseñas pueden ser comprometidas durante la filtración sin que Vd. se entere del mismo.

- Acceda al contenido de los sitios web y adminístrelos por canal protegido, sobre todo si se trata de acceso por las redes inalámbricas.

- En caso de recibir contraseñas de alguien (por ejemplo, de algún estudio web), cámibelas enseguida.

- Se puede restringir acceso a la administración del sitio web por varias direcciones – en este caso, un malintencionado simplemente no podrá acceder al sitio web. Las expcepciones (trabajo remoto etc.) deben ser solo excepciones reales y para las mismas deben indicarse el periodo, las horas, las direcciones y el nombre del usuario que tiene derecho de trabajar con el sitio web. Así mismo, para restringir acceso al sitio web se puede usar captcha o autorización doble.

- Instale las actualizaciones para el software usado.

- Proteja con un antivirus el equipo desde el cual Vd. administra el sitio web.

- Periódicamente escanee con un antivirus los archivos del sitio web.

- Al administrar el servidor, además de las contraseñas al recurso ordinarias, use la autorización por claves secretas – tokens.

Si Vd. es un usuario ordinario:

- No siga los enlaces recibidos de terceros. Esto funciona.

- Al finalizar el trabajo con un sitio web en concreto, salga de su cuenta. Una sesión abierta le permite al malintencionado tener acceso al sitio web hasta sin usar vulnerabilidades.

- Use un navegador independiente o los “modos privados anónimos” para trabajar con los sitios web importantes (es mejor usar un navegador independiente para cada sitio web, o un ordenador independiente).

- Recuerde que la absoluta mayoría de los sitios web que Vd. consulta tiene vulnerabilidades. Un sitio web que estaba seguro ayer hoy puede ser de amenaza para todos los visitantes.

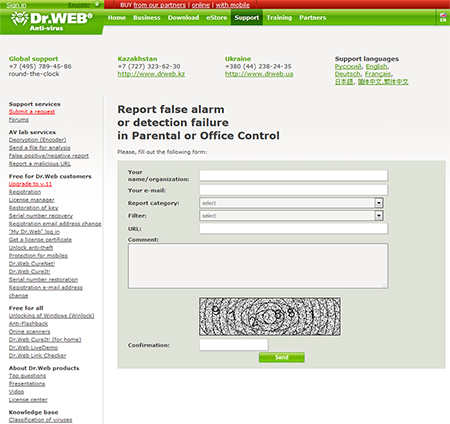

En caso de detectar un sitio web infectado, infórmelo a su administrador y a los productores de los medios de seguridad:

https://support.drweb-av.es/new/urlfilter/?lng=es

Seelccione la categoría de la solicitud e indique otros datos. En caso necesario, describa la situación: cómo se enteró Vd. sobre el comportamiento peligroso del sitio web.

Gracias por su ayuda para afrontar a los malintencionados

![Compartido 1 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

18:17:50 2018-08-15

Неуёмный Обыватель

15:32:06 2018-07-07