Como si fuera una unidad USB

miércoles, 9 de agosto de 2017

Normalmente si vemos (o usamos) algún dispositivo, pensamos solo en los archivos guardados en el mismo. Pero ¿qué es un archivo? Es un área en el dispositivo. Pero hay varios dispositivos. Por ejemplo, en caso de un disco duro del ordenador, sin ver su descripción y sin ser experto, es difícil saber cómo es, qué método de escritura se usa etc.

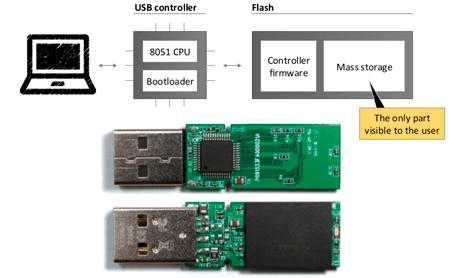

Por lo tanto, si intentamos simplemente conectar un dispositivo con los datos al equipo, es muy probable que el mismo no “entienda” nada. Necesitamos un «traductor» para poder entender los datos del dispositivo. Este “traductor” nos permite no pensar mucho en diferencias de dispositivos para conectarlos correctamente. Por ejemplo, vamos a ver las unidades USB. Su esquema es más o menos así:

https://www.anti-malware.ru/analytics/Threats_Analysis/security-flaws-in-usb

Si Vd. inserta un nuevo dispositivo USB en un equipo, el mismo recibe el ID del tipo de dispositivo y solicita el contenido del firmware – en particular, el controlador que permitirá leer y grabar los datos en el dispositivo USB sin problemas.

Es decir, al conectar un dispositivo USB, el sistema operativo descarga el controlador del mismo.

Desde cualquier dispositivo.

Un controlador con funcionalidad completamente desconocida.

Vamos a ver algunos ejemplos de ataques.

Como entre el dispositivo USB y el equipo hay un «traductor», el dispositivo USB puede ser detectado como si fuera cualquier cosa. Por ejemplo, un teclado.

Es posible que Vd. conozca RubberDucky o BashBunny, los dispositivos que tienen aspecto de dispositivos USB ordinarios, pero en realidad imitan la pulsaciones de teclas anteriormente programadas al conectarse. Estos dispositivos pueden descargar e iniciar un backdoor solo en 20 segundos. Un Smartphone en Android también puede ser este dispositivo nocivo.

https://www.anti-malware.ru/analytics/Threats_Analysis/security-flaws-in-usb

O una nueva tarjeta de red:

PoisonTap puede hackear un equipo bloqueado como si fuera un adaptador USB-Ethernet que tiene prioridad. Este tipo de ataque funciona porque los equipos automáticamente ejecutan la solicitud DHCP al detectar una nueva tarjeta de red. Este dispositivo nocivo asigna una dirección IP al equipo y le informa que cada dirección IP existe en la red local. Desde este momento, si el equipo infectado envía un paquete a cualquier dirección IP, el mismo pasará a través del dispositivo USB-Ethernet nocivo, porque así es la prioridad del enrutamiento en la red local.

https://www.anti-malware.ru/analytics/Threats_Analysis/security-flaws-in-usb

En otras palabras, gracias a las peculiaridades de organización del SO, el dispositivo USB nocivo hace que todo el tráfico entrante y saliente pase a través del equipo. Es un sueño de cualquier phisher y espía.

#configuración_Dr.Web #seguridad #dispositivos_extraíblesEl mundo de antivirus recomienda

- Hay que tener mucho cuidado al usar los dispositivos USB desconocidos. Vd. piensa que es un dispositivo USB, pero el dispositivo no siempre “está de acuerdo”.

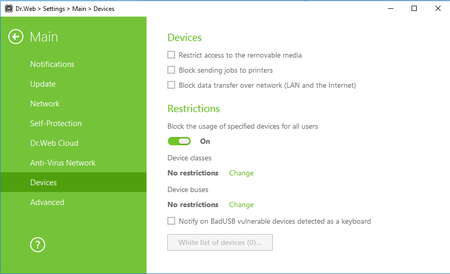

- Dr.Web puede bloquear los dispositivos de este tipo. Para bloquear automáticamente los dispositivos que se hacen pasar por un teclado, entre en la configuración del antivirus, vaya a General -> Dispositivos y active la casilla Notificar sobre los dispositivos vulnerables BadUSB que se detectan como teclado.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

10:14:32 2018-08-07

Неуёмный Обыватель

00:29:57 2018-07-14