¡Todo protegido!

jueves, 27 de abril de 2017

Para penetrar en el equipo de la víctima, los malintencionados usan cualquier medio. Por ejemplo, los scripts.

Un script es un tipo del programa informático. Al igual que todos los programas ordinarios, los scripts realizan alguna secuencia de acciones y pueden ser bastante complicados. Pero, a diferencia de estos programas, los scripts no se someten a compilación. Se ejecutan con un programa externo (interpretador) y no funcionarán sin el mismo.

Así, por ejemplo, con mucha frecuencia en las páginas de sitios web se usan los scripts creados en JavaScript. En particular, el uso de scripts permite ver la página más de manera más cómoda y no crear páginas separadas para varios navegadores y hasta varias resoluciones de pantalla.

La ventaja de scripts son multiplataforma: el mismo script puede ser ejecutado en varios dispositivos y sistemas operativos. Y es lo que valoraron los creadores de virus.

Cualquier virus es bastante sofisticado y normalmente consiste en varios módulos. El exploit es uno de ellos. Su tarea básica es usar la vulnerabilidad ya conocida para ejecutar un código aleatorio (como ejemplo).

Si consultamos el listado de vulnerabilidades, veremos que muchas contienen JS.

Un navegador, al igual que cualquier aplicación completa, tiene acceso al sistema de archivos (el acceso ordinario cuando se puede redactar, leer, crear los archivos no de sistema) usando API del sistema operativo (por ejemplo: WinAPI para Windows). Desde dentro es una llamada del sistema – el programa pasa el control a nivel del núcleo, al haber advertido que hay que abrir\crear\guardar algún archivo.

Y es muy posible que luego el navegador deje de funcionar, pero esto ya no importa porque el código será implementado y ejecutado.

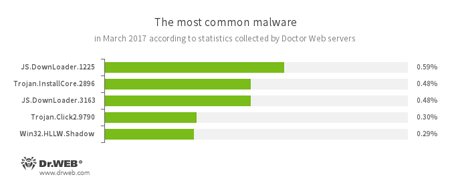

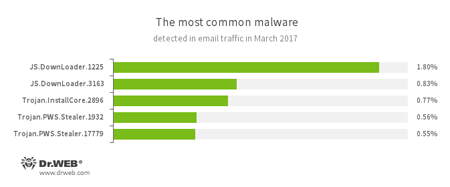

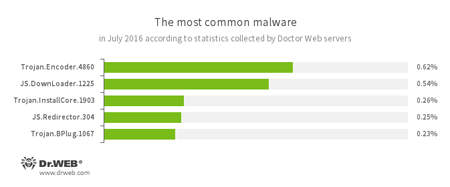

En realidad, los archivos nocivos realizados en JavaScript sirven para los objetivos más fáciles – por ejemplo, para descargar los archivos nocivos. Y no causan ningún problema en el navegador. Basta con abrir cualquier informe de Doctor Web para ver que JavaScript es muy popular entre los creadores de virus:

JS.DownLoader – es una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

Por supuesto, esta amenaza no fue inadvertida por los desarrolladores del antivirus, y en el año 2011 una nueva tecnología fue añadida a Dr.Web.

La tecnología ScriptHeuristic previene la ejecución de cualquier script nocivo en el navegador y en los documentos PDF, sin dañar la funcionalidad los scripts legítimos. Protege contra la infección por los virus desconocidos a través del navegador web. Funciona sin distinción del estado de la base de virus Dr.Web junto con cualquier navegador de red.

La ventaja de lenguajes de script es que permiten automatizar las acciones cotidianas sin necesidad de instalar los medios de desarrollo. Para usar un lenguaje de script, basta con disponer de un editor de textos más simple y un componente del SO correspondiente que se encarga de la ejecución de los scripts correspondientes. JavaScript – no es un solo lenguaje script que puede se usado en su equipo. Este lenguaje ha sido optimizado para navegadores. Por lo tanto, la empresa Microsoft desarrolló un análogo de JavaScript - JScript. JScript se ejecuta con Windows Scripting Host (WSH).

Windows Script Host (WSH; inicialmente Windows Scripting Host) — es un componente de Microsoft Windows destinado para ejecutar los scripts JScript y VBScript, así como en otros lenguajes (por ejemplo, Perl).

Un ejemplo de uso de JScript:

Trojan.Encoder.4860

Un troyano cifrador, conocido también como JS.Crypt, creado completamente en lenguaje JScript. El troyano tiene su auto denominación — «virus RAA», y los archivos cifrados son de extensión *.locked.

Otro lenguaje de script– PowerShell.

Windows PowerShell — es un medio de automatización de Microsoft de código fuente abierto que consiste en un Shell con la interfaz de la línea de comando y el lenguaje de script.

Windows PowerShell también ofrece un mecanismo de incrustación gracias al cual todos los componentes ejecutables de PowerShell pueden ser incrustados en otras aplicaciones. Estas aplicaciones luego pueden usar la funcionalidad PowerShell para realizar varias operaciones, así mismo, las ofrecidas a través de la interfaz gráfica.

Windows PowerShell 2.0 fue lanzado como parte de Windows 7, Windows 8 y Windows Server 2008 R2, así como Windows Server 2012 R2, como componente indispensable del sistema. Además, la segunda versión está disponible también para otros sistemas, tales como Windows XP SP3, Windows Server 2003 SP2, Windows Vista SP1, Windows Vista SP2, Windows Server 2008 y Windows Server 2012.

Windows PowerShell fue creado a base de Microsoft .NET Framework e integrado con el mismo.

Y la amenaza correspondiente:

La amenaza fue detectada en la aplicación Microsoft Word. Los malintencionados crearon para la misma un exploit activo, un documento Microsoft Word. Al intentar abrir este documento, se carga otro archivo llamado doc.doc que contiene un script HTA incrustado detectado por Dr.Web como PowerShell.DownLoader.72. Es un script HTA creado usando la sintaxis Windows Script, que inicia el interpretador de comandos PowerShell. En el mismo se procesa otro script nocivo que descarga el archivo ejecutable en el equipo atacado.

Actualmente, usando este mecanismo, los malintencionados instalan otro software nocivo en el equipo de las víctimas del troyano descargador Trojan.DownLoader24.49614 capaz de descargar e iniciar otro software nocivo en el equipo infectado.

¿Desea saber si en su sistema hay posibilidad de ejecutar los scripts PowerShell? Haga clic sobre Inicio → Ejecutar → powershell.

Como los malintencionados usan los lenguajes script JScript y PowerShell, Dr.Web mejoro su protección. Como resultado, fue creado el módulo de protección Dr.Web Amsi-client que proporciona el escaneo de scripts ejecutables PowerShell, JavaScript y VBScript.

Este componente está disponible en el Antivirus Dr.Web y Dr.Web Security Space y funciona en equipos bajo la administración de Windows 10 (x86, x64) y Windows Server 2016. La administración de Dr.Web Amsi-client se realizará en la pestaña de configuración del monitor de archivos SpIDer Guard.

#JavaScript #ScriptHeuristic #tecnologías_Dr.Web #vulnerabilidad #Windows #terminología #ciberdelincuenciaEl mundo de antivirus recomienda

Las actualizaciones de los productos antivirus no se lanzan en vano. Cada actualización contiene mejoras importantes. Si su antivirus requiere reinicio, quiere decir que su protección debe ser mejorada, así mismo, por causa de aparición de las nuevas amenazas. Siga estas recomendaciones – es mejor esperar unos minutos que el equipo se reinicie que afrontar una infección inesperada.

![Compartido 3 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

razgen

15:34:40 2018-09-05

Неуёмный Обыватель

01:58:13 2018-07-16