Cuantos más «Androids» hay, menos seguridad se proporciona

jueves, 30 de marzo de 2017

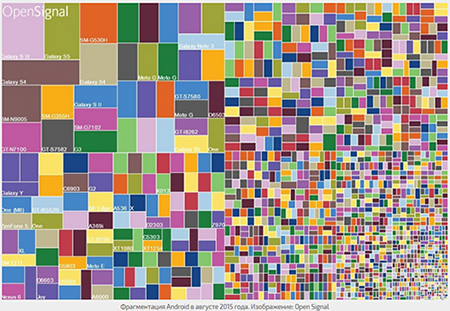

No es una tabla de configuración de televisores. Son las cuotas del mercado de varios dispositivos bajo la administración de Android.

El ecosistema de Android está fragmentado – cada productor que desarrolla dispositivos a base de este SO, lo modifica para sus tareas. Como resultado, no existe un solo sistema operativo, y un programa no soporta las versiones Android en concreto, sino las versiones de los productores determinados de dispositivos.

Al igual que el ecosistema Linux donde cada uno puede crear un sistema operativo deseado. ¿Es cómodo? Para la comodidad de usuarios, a lo mejor sí. Para la promoción de la plataforma, quizás, también.

Pero en cuanto a la seguridad y la comodidad para el negocio, no siempre es así.

Las vulnerabilidades existen tanto en sistemas operativos como en sus aplicaciones.

Linux y Android basado en el mismo NO SON EXCEPCIONES.

Las empresas desarrolladores deben “cerrar” las vulnerabilidades o cerrarse.

¿Qué es un lanzamiento de un patch (en otras palabras, un parche) para corregir una vulnerabilidad desde el punto de vista del proceso de desarrollo? No es una simple creación de algún código que permite corregir la brecha. También son las pruebas del patch antes de lanzar la nueva versión, porque su instalación no solamente debe realizarse correctamente para una aplicación con patch. Este patch tampoco debe causar daño a los programas ya instalados, de terceros productores, ni a los servicios activos. Pero los desarrolladores no saben cuántas aplicaciones tiene el usuario ni cuáles son.

Así mismo, para cualquier prueba se necesita tiempo, lo que quiere decir dinero. Y, por muy cínico que parezca, las pruebas deben realizarse rápidamente: es posible que los ataques a través de la vulnerabilidad ya hayan empezado, lo que daña el renombre del desarrollador, los usuarios pueden rechazar el uso de su software y, por lo tanto, bajarán los ingresos de la empresa, hasta en caso de una empresa es monopolista.

Por supuesto, se puede no realizar las pruebas, pero esto causará un daño de renombre inaceptable para un producto comercial y una posible pérdida de clientes — si algo funciona mal cuando los usuarios instalen el patch.

https://xakep.ru/2015/09/10/android-stats/

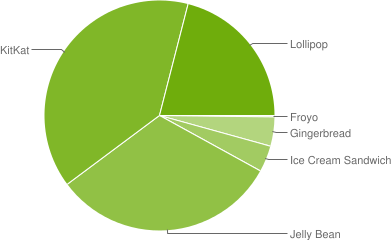

CVE-2014-8609 esta vulnerabilidad fue detectada en septiembre del año 2014. Android Security Team fue informado sobre la misma. El problema fue confirmado, y las correcciones correspondientes fueron añadidas a la rama principal del desarrollo. Se informó oficialmente de esta vulnerabilidad a finales de noviembre del año 2014. Pero... las correcciones de la misma solo se realizaron en Android 5.0

Desde el punto de vista formal, la vulnerabilidad CVE-2014-8609 ya está corregida, pero si vemos la estadística de uso de Android (https://developer.android.com/intl/en/about/dashboards/index.html?utm_source=ausdroid.net), resulta que un 100% de los dispositivos se someten a la vulnerabilidad, y lo seguirán siendo mucho tiempo.

Algunos piensan que la fragmentación es un fenómeno positivo, porque los malintencionados no pueden infectar todos los dispositivos: su exploit (un programa nocivo que explota la vulnerabilidad) no podrá funcionar en cada uno de ellos. Pero piense si el hecho de que su propio Smartphone forma parte de una botnet y el de su vecino no le sirve de alivio.

El sistema operativo Linux no está menos fragmentado que Android. ¿Será eso un obstáculo para ciberdelincuentes?

La botnet de dispositivos Linux ya es tan grande que puede generar los ataques de flujo superior a 150 Gbit/seg, lo que supera muchas veces la infraestructura de una mediana empresa. Los investigadores de Akamai Technologies informaron sobre el comienzo de ataques DDoS similares

habrahabr.ru/company/ua-hosting/blog/268007

La botnet que realizaba los ataques DDoS usando flood DNS y SYN, se creaba a través de las versiones vulnerables de Apache Struts, Apache Tomcat y Elasticsearch.

En total, se detectaron unos 420 mil dispositivos no protegidos similares, a base de los cuales fue creada una botnet que durante 10 meses realizaba tareas de escaneo distribuido de los puertos de red. Como para realizar el proyecto se usaban métodos ilegales, los investigadores no revelan sus nombres y actúan con anonimato.

Otro problema más:

Google entrega las actualizaciones solo para los usuarios de dispositivo propios Nexus. Los patches para otros dispositivos los crean sus productores. Google informó que la información completa sobre las correcciones fue transmitida a las empresas socias (es decir, a los productores de otros dispositivos – nota del autor de la edición) el 7 de diciembre del año 2015, pero no se sabe cuándo exactamente ellos lanzan sus versiones de “parches”.

El mundo de antivirus recomienda

- En caso de seleccionar un dispositivo móvil desde el punto de vista de seguridad y no diseño, por ejemplo, su selección está dirigida a los líderes del mercado. En otros casos la probabilidad de lanzamiento de patches para su dispositivo que realmente corregirán la vulnerabilidad así como la de la entrega de los mismos por el productor de su dispositivo es bastante baja.

- Lamentablemente, el dispositivo seleccionado no puede ser soportado eternamente– al crear los servicios, los desarrolladores deben siempre actualizar los dispositivos o aislarlos de forma eficaz para evitar el uso de vulnerabilidades.

- Como la corrección de las vulnerabilidades conocidas para dispositivos en Android no se garantiza, el componente de protección indispensable debe ser el Auditor de seguridad (lo hay en Dr.Web Security Space para Android). Su uso periódico le ayudará a tomar medidas necesarias para evitar problemas de uso de vulnerabilidades, hasta las no corregidas.

![Compartido 15 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

Неуёмный Обыватель

23:23:47 2017-03-30

Неуёмный Обыватель

03:52:44 2017-03-30