Cómo encubrir un delito

jueves, 16 de febrero de 2017

Un ataque DDoS no puede surgir sin razón. La realizan un cliente y su encargado que la inicia, supervisa el proceso, corrige el listado de los nodos atacados, genera informes para el cliente sobre el “trabajo” realizado, etc.

Vamos a ver un ataque con una botnet, es decir, una red de equipos infectados, es el modo más fácil. En caso de este ataque, el encargado envía un comando a la botnet administrada, y todos los equipos empiezan a enviar solicitudes al servidor atacado. Cada equipo tiene su propia dirección en la red. Es decir, el servidor atacado conoce las direcciones de equipos que envían solicitudes al mismo. Al haber analizado los archivos del informe en los equipos de la botnet, se puede detectar el PC desde el cual se ejecutó el comando del ataque.

Todo parece muy fácil. Pero ¿por qué no hay muchas denuncias de ataques DDoS?

Porque lo de las botnets no es tan fácil.

Las botnets modernas pueden ser de dos tipos. El primero recibe comandos de servidores administrativos, el segundo funciona sin los mismos, transmitiendo la información directamente de un nodo infectado a otro. Linux.Rex.1 organiza botnets de segundo tipo. Se llaman redes P2P (de inglés peer-to-peer, «igual a igual»). La arquitectura de Linux.Rex.1 tiene su propia realización del protocolo que permite intercambiar la información con otros abonados infectados y de esta forma crear una botnet P2P descentralizada. El equipo infectado al iniciar el troyano funciona como un nodo de esta red.

El troyano recibe de otros equipos infectados las directivas administrativas por protocolo HTTPS y en caso necesario las transfiere a otros nodos de la botnet. Por comando Linux.Rex.1 empieza o cancela el ataque DDoS al nodo con dirección IP establecida.

Otra función de Linux.Rex.1 es el envío de mensajes por correo electrónico. En estos mensajes los malintencionados amenazan a los titulares de sitios web con un ataque DDoS. Para evitar el ataque, a la víctima potencial se le ofrece pagar un rescate en bitcoins.

De esta forma, una botnet no tiene un solo punto de administración. Los comandos se transfieren de un equipo a otro. Es muy difícil desenredarlo porque los equipos pueden estar en todo el mundo.

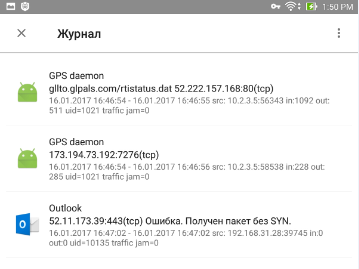

El segundo problema son los informes que sirven para saber de qué direcciones se consultaba el nodo de la botnet. El log tiene aspecto siguiente:

Cabe destacar que todas las aplicaciones de este ejemplo son .

Normalmente estos informes no tienen protección y pueden ser eliminados por hackers. Así ya no quedarán rastros, si Vd. no realiza backups con regularidad.

Y lo último. Un hacker puede administrar un ataque no desde su equipo, sino de forma remota, desde un equipo hackeado. Y es posible que esté en otro país. Y también puede limpiar los logs de este equipo.

#ataque_DDoS #botnet #hackeo #ciberdelincuencia #seguridadEl mundo de antivirus recomienda

- Si Vd. no quiere ser parte de una botnet (y, por lo tanto, participar en ataques), instale los medios de protección, sobre todo, un antivirus.

- Instale las actualizaciones de todo el software usado – los programas nocivos pueden llegar a su equipo a través de vulnerabilidades en varios programas.

- Use contraseñas complicadas. Con mucha frecuencia se puede averiguar la contraseña de acceso, estas contraseñas pueden ser iguales para varios usuarios.

- Realice copias de seguridad (backups) con regularidad – esto permitirá localizar los rastros de un delito.

![Compartido 15 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

Неуёмный Обыватель

03:25:06 2017-02-16