El mal protegido

viernes 20 de enero de 2017

Los recursos de noticias están llenos de mensajes sobre la privacidad del tráfico y eventos importantes sobre la violación de la misma (filtraciones). Este tema sobre todo es muy popular a vísperas de las elecciones. Pero no vamos a hablar de política y vamos a consultar nuestro propio correo.

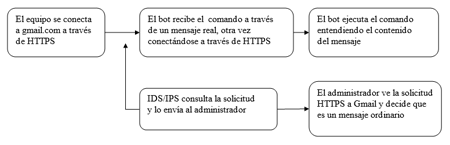

Por ejemplo, un mensaje fue enviado a la dirección Gmail. Vd. dirá que es muy normal. Pero vamos a ver el esquema:

En nuestras noticias mencionamos que en muchos casos los programas nocivos pueden comunicarse a los centros de control, por lo tanto, cualquier intento no autorizado de establecer una conexión a los recursos que no son sitios web desde un equipo de un contable no es un hecho muy positivo. Es muy probable que sea un programa nocivo que establezca la conexión. Para evitar estas situaciones en una empresa ordinaria, los administradores de sistemas permiten el acceso dentro y fuera de la red de la empresa solo por protocolos determinados, y pueden restringir el listado de los nodos visitados.

Los malintencionados encontraron la solución: para sus objetivos pueden usar los servicios permitidos en la empresa – por ejemplo, el correo. Los malintencionados pueden registrar un buzón en un recurso desconocido que asegura la protección contra los servicios de inteligencia (un servicio muy de moda hoy día). Como resultado, un mensaje enviado por el programa nocivo por protocolo privado se someterá a todas las comprobaciones porque el protocolo privado garantiza la protección no solo contra la atención de los servicios de inteligencia, sino también contra los antivirus, y llegará al destinatario. Es muy probable que el administrador no le haga mucha atención, porque los managers crean muchos mensajes. #seguridad_corporativa #correo #SpIDer_Mail

El mundo de antivirus recomienda

- Los clientes de correo en PCs del personal deben ser instalados y configurados por los administradores de sistemas. No se debe tomar en cuenta la opinión de los empleados sobre sus preferencias del cliente de correo en la empresa hay que usar un estándar corporativo.

- El personal debe enviar los mensajes solo de clientes de correo — no del correo web.

- El Firewall local debe permitir solo los puertos vinculados al envío y la recepción de mensajes permitidos en la empresa para el cliente de correo usado.

- El envío de mensajes debe estar permitido solo a través de un servidor de correo o el proxy de correo de la empresa – no se recomiendan envíos directos a direcciones externas. La posibilidad de guardar mensajes salientes en servidores de correo/proxy, en caso necesario, permitirá detectar el origen de envío de mensajes.

- El antivirus para la protección de las estaciones de trabajo del personal debe tener los medios de protección del tráfico privado (HTTPS). En caso contrario, es muy poco probable la detección de la transferencia de la información importante. En Dr.Web Security Space «la supervisión» del tráfico de correo la realiza el guardian de seguridad Dr.Web SpIDerMail con posibilidad de escaneo, sí mismo, de protocolos de correo privados.

- Y, por supuesto, en todas las estaciones de correo y dispositivos se requiere un antivirus que no permita instalar el software nocivo.

La protección de la privacidad es un asunto importante, pero no debemos olvidar que los malintencionados pueden obtener acceso privado seguro a los datos de usuarios. Resulta que la privacidad de sus mensajes les ayuda a obtener su información privada.

![Compartido 15 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

07:46:04 2018-08-12