¡Buenos días!

jueves, 26 de julio de 2018

Muchos ataques objetivo empiezan por el envío de mensajes con programas nocivos, y en general los envíos spam siguen siendo unos de los métodos más eficaces y económicos de difusión de troyanos.

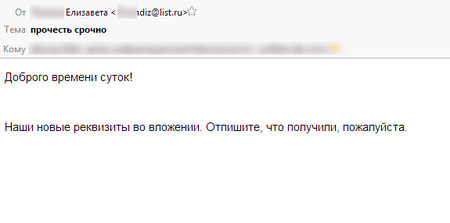

¿Cómo distraer al usuario y hacerle iniciar el archivo adjunto? Por supuesto, hacer que el archivo ejecutable del troyano parezca otra cosa – un documento, una imagen o un archivo de autodescompresión, y describir en el mensaje por qué la víctima potencial debe consultar el adjunto con detalle.

Si Vd. recibe un mensaje así a su correo personal, es muy probable que no le preste mucha atención. Y es normal porque el público objetivo del envío similar son los empleados de las empresas comerciales, en su mayoría, los contables y los empleados de subdepartamentos financieros que todos los días procesan toneladas de mensajes con requisitos de pago.

Los equipos de contables es un objetivo muy popular para los malintencionados: en los mismos se puede encontrar las aplicaciones de servicios de banca a distancia, y, por lo tanto, crear los órdenes de pago falsificados para robar dinero de las cuentas de la empresa. Y también se puede cifrar la base de datos de contabilidad y paralizar la actividad de la empresa para que sus empleados se queden sin sueldo.

Pero vamos a volver a nuestro envío. Es probable que Vd. haya notado que el mensaje fue enviado a través del servicio de correo gratuito. Por supuesto, surgen dos posibilidades:

- los malintencionados han registrado la dirección de correo-e a propósito para enviar spam;

- los hackers malintencionados han hackeado una cuenta ajena y luego envían mensajes con troyanos de forma clandestina.

Ambas posibilidades no toman en consideración un hecho. En caso de un envío no objetivo (y este mensaje no tiene destinatario concreto) es necesario enviar miles de mensajes del mismo tipo a varias direcciones.

Si uno intenta organizar este envío a través de un servicio de correo importante y popular, la cuenta enseguida será bloqueada por spam.

Pero la solución existe, y los malintencionados lo usan activamente. Para realizarlo, solo necesitan obtener acceso al servidor de correo de alguna empresa no muy grande. ¿No pueden hackear el servidor? No pasa nada, en los foros especiales se puede comprar el nombre de usuario y la contraseña del servidor que alguien ya había hackeado por Vd., o las contraseñas del empleado que tiene acceso al correo corporativo.

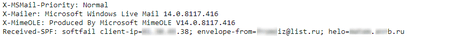

Por supuesto, hay una docena o más de otros modos, incluido, por ejemplo, el alquiler de spam botnets (que consistirá así mismo en los servidores infectados), pero de eso informamos con más detalles en las siguientes ediciones, y ahora vamos a ver con más detalle el mensaje recibido. Vamos a abrir el encabezado técnico de donde a veces se puede sacar la información bastante útil:

En «envelope-from» se indica la dirección del remitente del mensaje, la misma que en «Remitente» de nuestro cliente de correo. Pero los demás campos provocan preguntas. La dirección del servidor del que fue enviado el mensaje (campos «client-ip» y «helo») no pertenece a Mail.ru S.L. (titular del dominio list.ru). Es un servidor de correo de una pequeña empresa rusa desconocida para nosotros hasta la recepción de este mensaje.

Para comparar. El encabezado técnico de un mensaje realmente enviado desde el servidor de correo mail.ru tendría más o menos el aspecto siguiente:

Lo cual significa que la dirección del remitente fue suplantada al enviar un mensaje desde el servidor de correo comprometido. ¿Para qué se necesita eso? Primero, para ocultar el hecho de envío masivo y evitar los filtros de spam, pero los trucos similares se usan frecuentemente también para engañar a destinatarios.

#correo #spam #botnet #hackeoEl mundo de antivirus recomienda

Siempre recomendamos no abrir los archivos recibidos de remitentes desconocidos. Pero hasta si Vd. conoce al autor del mensaje, es necesario estar atento. Si Vd. tiene dudas, póngase en contacto con el mismo para aclararlo todo. Si es posible, aprende a leer los encabezados técnicos (escriba en comentarios si le interesa más información sobre el tema y prepararemos una edición especial). Y, por supuesto, no olvide de la protección antivirus.

P.S. Nos hemos puesto en contacto con la empresa cuyo servidor se usaba para envíos de spam, y hemos informado sobre el problema. No es de extrañar que la dirección de la empresa, al igual que el administrador de sistemas, desconocieran la vida secreta de su servidor de correo y se sorprendieron bastante.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

Неуёмный Обыватель

21:39:20 2018-07-26

vasvet

05:55:38 2018-07-26