Pescando bots

viernes, 15 de junio de 2018

Solo los cuerpos de seguridad están autorizados a realizar acciones necesarias para detectar a los delincuentes. En particular, se puede recibir información desde el equipo del supuesto malintencionado solo con permiso del juzgado. En este caso, ¿cómo las empresas antivirus tienen la información sobre cuántos dispositivos han sido infectados con algún troyano y en qué países están sus usuarios?

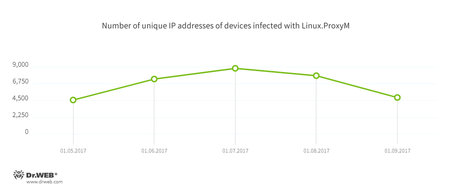

El número de direcciones IP únicas infectadas puede consultarse en el diagrama siguiente. Cabe destacar que en la figura solo hay el número de bots observados por los analistas de Doctor Web, pero el número real de dispositivos infectados puede ser superior.

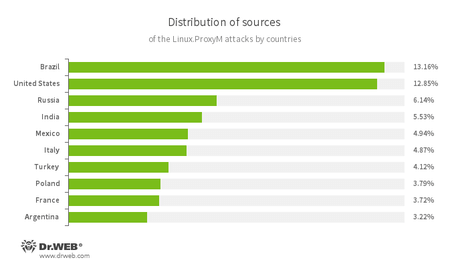

La distribución geográfica de las fuentes de ataques con Linux.ProxyM en los últimos 30 días puede consultarse en la figura siguiente:

Esto no sorprenderá a los aficionados a la conspirología porque ellos saben quién en realidad cree los virus.

Pero en realidad todo es mucho más interesante. Para empezar, vamos a hablar más sobre la estructura de una botnet. Los ciberdelincuentes están interesados en que una botnet sea estable. Es muy lógico: si todos los bots contactan a un solo centro de comandos, este centro puede ser bloqueado fácilmente (lo cual pasó durante la epidemia de WannaCry). Por supuesto, en este caso el malintencionado pierde el control de su red.

Hay una opción: los bots pueden usar algún generador de direcciones del centro de comando y en caso de bloqueo de una dirección contactarán a otra. Lo más importante es tener tiempo para registrar las nuevas direcciones. Pero aquí los malintencionados también tienen un problema. Los expertos pueden entender cómo funciona una botnet, y no solamente bloquear algún servidor, sino interceptar la administración del mismo – por ejemplo, al presentar una solicitud al proveedor de hosting correspondiente.

Otra opción es una red de pares descentralizada: los bots consultan uno a otro o a los nodos intermediarios especiales (controladores) en busca de información determinada. No contactan directamente a los centros de control reales, lo cual dificulta su detección y bloqueo.

Es interesante que la estructura de botnet así permite infectar las redes locales con los equipos que no tienen conexión con Internet. Basta con que solo un PC tenga la misma, y los demás se infectarán automáticamente.

En general, sinkholing (de inglés sinkhole, «sumidero») – es una tecnología de intercepción del control de la botnet. La intercepción se realiza en varias etapas. Primero, los analistas de virus analizan el código del troyano. En la segunda etapa se registra el dominio propio que contactarán los bots. Luego solo hay que esperar cuando los bots elijan este servidor para conectarse (o un grupo de servidores). En fin, parece una pesca.

Los expertos de Damballa analizaron una nueva botnet que usa el algoritmo de generación de dominios (domain generation algorithms, DGA) para instalar las nuevas servidores C&C. Una vez registrados varios dominios, el tráfico fue redirigido al punto de sinkholing Georgia Tech Information Security Center (GTISC). La investigación tardó unas semanas más.

El uso de sinkholing es completamente legal. Además, el sinkholing permite no solamente analizar la botnet, sino también dañar su funcionamiento al mover los bots al servidor controlado por los investigadores o los cuerpos de seguridad, y a veces por un proveedor de hosting que ayuda en la investigación. Y, por supuesto, todos los resultados de la intercepción se comunican a la policía.

Los expertos de las empresas Abuse.ch, BrillantIT y Proofpoint han podido realizar el sinkholing de la infraestructura administrativa de la red EITest que consiste en más de 52 mil de servidores hackeados.

EITest se usa por los malintencionados para redirigir a los usuarios a los sitios web nocivos, las páginas con exploit kits, así mismo, Angler y RIG, los esquemas de soporte técnico de estafa etc.

En el mercado ilegal EITest apareció en el año 2011 e inicialmente sus operadores usaban la red solo para sus fines propios – en general, al redirigir el tráfico a los sitios web con un conjunto de exploits Glazunov que sirve para infectar los dispositivos con el troyano Zaccess. En aquel momento EITest no era de mucha amenaza, pero en el año 2013 sus creadores empezaron a cambiar la estructura de la rd y un año más tarde empezaron a alquilarla a otros creadores de virus.

Según los datos del experto Proofpoint, conocido como Kafeine, el comando de EITest empezó a vender el tráfico interceptado de los sitios web hackeados por $20 por mil usuarios.

A principios de este año, los expertos de BrillantIT han conseguido revelar un método de conexión de los sitios web infectados a la infraestructura administrativa e interceptar el dominio stat-dns.com, lo cual les permitió controlar toda la operación EITest. Todos los días, la botnet procesaba el tráfico con más de 52 mil de sitios web infectados, en su mayoría, los recursos de WordPress.

Según los investigadores, los operadores de EITest no intentan recuperar el control de la red, por lo tanto, es probable que estén creando una nueva botnet. Actualmente en el mercado ilegal se ofrecen los servicios de varias redes para difundir el software nocivo, por ejemplo, Fobos, Ngay y Seamless. Dos jugadores más - Afraidgate y pseudoDarkleech – no tienen ninguna actividad en los últimos meses.

El análisis de la botnet y el control del servidor administrativo. ¡Nuestras felicitaciones!

El singholing también tiene una desventaja: si hay muchos servidores intermediarios, los investigadores solo pueden registrar una parte de los mismos a su nombre. En este caso, no se puede hablar del control completo. Tampoco se puede valorar el tamaño real de la botnet – solo se sabe de la parte controlada de la misma.

Y a veces resulta que al mismo tiempo varios grupos de investigadores analizan la botnet:

Microsoft junto con el FBI, las entidades financieras importantes y otras empresas de IT presentaron los resultados de la operación de la intercepción de las botnets Citadel. Se informaba que se controlaron 1000 botnets y han sido quitados 4000 nombres de dominio.

Como resultó, una parte de los nombres de dominio pertenecía a los investigadores de botnets. También sufrió un experto en skinholing muy conocido — un investigador suizo, dueño del sitio web Abuse.ch y de un tracker de botnets conocido que el 7 de junio perdió más de 300 dominios. Cabe destacar que la pérdida similar no ocurre por primera vez, anteriormente, como resultado de una operación contra botnets ZeuS, el investigador también perdió varios centenares de dominios.

http://wwhois.ru/news-kompaniya-microsoft-po-oshibke-zahvatila...

Al usar las posibilidades de la red descentralizada, los investigadores pueden interceptar toda la red. Como los malintencionados están interesados en mantener la estabilidad de la red cuando se intenta destruir la misma, necesitan actualizaciones y las posibilidades de usar los comandos de control. Por lo tanto, a través del servidor controlado por toda la red se puede enviar un comando sobre la conexión del bot al servidor necesario y hasta sobre la desinstalación del troyano.

#botnet #terminologíaEl mundo de antivirus recomienda

El sinkholing confirma perfectamente las palabras “todos los que tomen la espada, a espada perecerán”.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.