¿Quién tiene la culpa?

viernes, 6 de abril de 2018

Cada error tiene nombre y apellidos

Un dicho popular

Si “todos saben” que solo los “hackers rusos” son malos, no tiene sentido convencerles de lo contrario porque todos hablarán solo de lo más popular. Y es que no se trata de ciudadanos rusos. Se supone que son ciberdelincuentes contratados por el gobierno ruso.

Por ejemplo, hace poco los bancos polacos sufrieron por causa de un hackeo. Por supuesta, enseguida encontraron a los culpables.

En una etapa del ataque, los malintencionados contagiaron con un software nocivo el sitio web de la Comisión de Supervisión Financiera de Polonia (Komisja Nadzoru Finansowego, KNF). Nadie notaba este compromiso durante más de una semana, y la infección provocaba la descarga en el equipo de los visitantes del sitio web de un troyano de acceso remoto.

La información sobre un ciberataque sin éxito al MAE de Polonio apareció el 29 de enero en el sitio web del periódico diario Rzeczpospolita, así mismo, el intento de hackeo fue realizado en diciembre de 2016.

El MAE y Prevenity están seguros de que el grupo de hackers APT28 organiza el ciberataque, cuyos representantes son también conocidos como Sofacy y Fancy Bear.

https://www.gazeta.ru/tech/2017/02/05/10506179/jeszcze_polska.shtml#page3

Pero el análisis realizado permitió revelar los hechos interesantes:

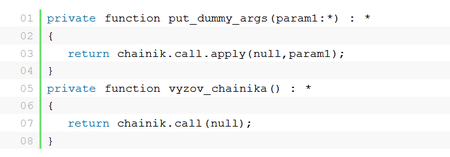

El 20 de febrero de 2017 el experto ruso de BAE Systems, Serguey Shevchenko, presentó un nuevo informe dedicado al estudio de la materia detectada hace poco. El experto informó que el código del malware tiene marcas falsas (false flag) — los alicientes para que los investigadores piensen que los hackers rusos se encargan de esta campaña. Pero Shevchenko dice que cualquier experto ruso enseguida puede notar la falsificación porque los malintencionados evidentemente han usado Google Translate o algo similar para la traducción.

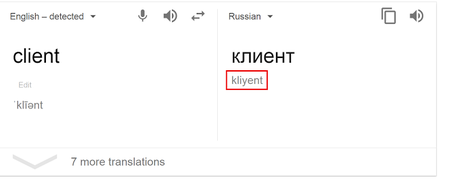

El investigador presenta unos ejemplos muy claros detectados en el código. Los hackers usaron transliteración evidentemente generada por una máquina y no por un hombre, porque un ruso nativo nunca escribiría la palabra “salir” como vykhodit, la palabra “cliente” como kliyent y no inventaría una construcción como kliyent2podklyuchit que inicialmente significaba client2connect.

Un mito sobre los hackers rusos (a propósito, enseguida desaparecieron los hackers chinos, coreanos y otros), últimamente muy actual, se basa solo en las declaraciones de algunos expertos en seguridad informática. Ya hemos informado de declaraciones de algunos de ellos. No sabemos si este mito se aproxima o no a la realidad. Pero sabemos exactamente otra cosa.

A base de su propia experiencia de análisis de objetos nocivos durante 25 años, la campaña Doctor Web puede hacer una declaración competente: la identificación de la procedencia de un archivo nocivo o un exploit es una tarea muy difícil.

Los malintencionados hoy día no tienen que escribir en el programa su firma con su dirección postal. Los creadores de virus soñaban de ser famosos hace mucho, y ahora solo sueñan de robar dinero. Con mucha frecuencia, las bandas criminales son internacionales y sus miembros pueden ser ciudadanos de los países enemigos del país cuyos objetos atacan.

Lo raro es lo siguiente: Turquía, un país con el cual Rusia no tiene muy buenas relaciones, por alguna razón es atacada por los hackers americanos y no rusos.

El ministro de Energía y Recursos Naturales de Turquía Berat Albayrak informó sobre los ataques de hackers intensivos, supuestamente, procedentes de los EE.UU., al ministerio, informa Turkish Minute.

Se menciona que de esta forma el ministro explicó los cortes de suministro eléctrico.

https://www.gazeta.ru/business/news/2017/01/08/n_9535331.shtml

Es muy cómodo justificar que la baja calidad de protección de objetos importantes se debe a la potencia de hackers. Sobre todo, si en respuesta al ataque a la infraestructura crítica puede llegar un misil. ¿Adónde? Lo informarán los expertos en ciberataques.

El presidente de EE.UU., Barack Obama, firmó unas ordenanzas que se refieren a la aplicación de ciberataques y otras operaciones informáticas como armas para proteger los intereses de EE.UU. en todo el mundo.

Las ordenanzas reglamentan las solicitudes de oficiales de las fuerzas armadas estadounidenses que piden permiso de realizar ciberataques a los equipos del adversario, así como permiten incluir las posibilidades de ciberataques en la estrategia militar general de EE.UU.

https://habrahabr.ru/post/122448

Los medios futuros deben permitirnos proteger el territorio de nuestro país y proyectar la fuerza militar de escala global. Los elementos para afrontar A2/AD, las amenazas espaciales, cibernéticas y híbridas son: los sistemas de detección e información basados en el espacio y en la tierra, las plataformas de reconocimiento integradas y sólidas, así como de recopilación de la información, traslados estratégicos, las armas de alta precisión de gran alcance, los medios de defensa anti misil, las armas subacuáticas y los sistemas, los medios de transporte y los equipos administrados a distancia, las tropas especiales, las fuerzas cibernéticas etc.

http://inosmi.ru/op_ed/20150703/228922858.html

El Secretario General de la OTAn, Jens Stltenberg - en caso de ciberataques importantes la Alianza puede usar el artículo 5 del Estatuto de la Alianza del Atlántico Norte para proteger la parte víctima que forma parte de la NATO. Hasta usar las fuerzas armadas.

http://www.newsru.com/world/19jan2017/nato_ustav_5st.html?tema

Así mismo, los hackeos y filtraciones muchas veces son consecuencias de sistemas de seguridad imperfectas.

Los hackers atacaron al MAE de Polonia al hackear un servidor de América Latina y enviar mensajes con un troyano a varios empleados.

El mundo de antivirus recomienda

La ciberdelincuencia no tiene nacionalidad, es internacional y no tiene fronteras. Muchas veces los hackers, ciudadanos del mismo país, “trabajan” en otro país donde los detienen con frecuencia y luego extraditan EE.UU. A los que no consultan nuestras ediciones con mucha atención y se admiran de hackers, les recordamos que en EE.UU. los periodos de detención se suman por cada cargo, hasta el infinito.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

06:37:46 2018-08-17