Se dedica al “homenajeado”

miércoles, 21 de marzo de 2018

En enero del año 2018 nos enteramos de la vulnerabilidad 1 000 001 (CVE-2018-1000001).

Los medios de comunicación suelen prestar atención a vulnerabilidades importantes. Pero hoy vamos a hablar sobre una vulnerabilidad que destaca solo por su número.

En la biblioteca estándar Glibc fue detectada la vulnerabilidad (CVE-2018-1000001) que se detecta al devolver la ruta relativa por la llamada de sistema getcwd().

Como la llamada getcwd() puede devolver no la ruta completa, sino abreviada, con una sustitución parcial por "(unreachable)", y realpath() no está diseñado para esta sustitución e intenta encontrar "/" de la raíz de la ruta, al analizar esta ruta, no va a parar al principio "(unreachable)", sino seguirá analizando la memoria. La normalización consiste en la eliminación de los elementos no necesarios ("/./", "/../" и "//") de la ruta, por lo tanto el búfer para grabar la ruta final se crea tomando en cuanto el tamaño de la ruta existente, sin tomar en cuento que el análisis seguirá fuera de los límites de la misma"(unreachable)". Como el relleno se realiza de forma inversa, al procesar el enlace simbólico con la combinación de pasos "/../" se puede conseguir que el indicador se sitúe en la parte de la memoria necesaria antes del búfer seleccionado y el contenido de la parte de la ruta será grabado en el área antes del mismo.

Los investigadores que detectaron la vulnerabilidad prepararon un prototipo del exploit.

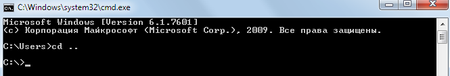

Vamos a explicarlo. Hay rutas absolutas y relativas. Un ejemplo de la rula absoluta: C:\Windows. En este caso también se sabe la ubicación exacta del archivo o de la carpeta. La ruta relativa se calcula no a partir del catálogo raíz, sino a partir de la ubicación actual del usuario y puede empezar por "..". En muchos casos es bastante cómodo. Por ejemplo, si uno desea cambiar de una carpeta a otra:

Los problemas surgen si se conoce la ruta relativa al archivo o a la carpeta, pero se necesita la ruta absoluta. Por supuesto, su longitud en el momento de llamada de esta operación es desconocida y puede superar el búfer creado. Y es muy probable que al procesar el búfer el programa (por indicaciones de un hacker que transfiere al mismo los datos creados a propósito) puede superar los límitos del mismo. Así es un ataque de sobrecarga del búfer.

En caso de la vulnerabilidad mencionada surgió otro error. El comando para recibir la ruta (getcwd() copia la ruta completa del catálogo actual del disco a la línea de longitud indicada contestaba en respuesta a la solicitud que por alguna razón no puede recibir una parte de la ruta (unreachable). Y el comando que llamada getcwd no lo tomaba en cuenta y seguía intentando obtener la ruta absolutay , como resultado, estaba fuera de la ruta indicada como unreachable.

Un caso típico para el funcionamiento no concordado de los comandos responsables de varias partes del proyecto.

Poe supuesto, para la vulnerabilidad encontrada fue lanzada una actualización que debe ser instalada.

Un hecho interesante

El periodo de existencia de las actualizaciones más antiguas no instaladas en los sistemas donde estas vulnerabilidades habían sido detectadas (por ejemplo, después de la auditoria del sistema) es de 108 meses (9 años).

La vulnerabilidad más antigua de las detectadas (CVE-1999-0024) fue detectada hace más de 17 años y se debe a que el servidor DNS soporta la recursión de las solicitudes. Como resultado del uso de esta vulnerabilidad, el malintencionado puede realizar ataques de rechazo de servicio.

https://www.ptsecurity.com/upload/corporate/ru-ru/analytics/Corp-Vulnerabilities-2017-rus.pdf

Eso suele pasar. Las vulnerabilidades se detectan, se lanzan parches para las mismas y no se instalan. Un servidor funcionó unos 17-18 años y nadie se preocupó de instalar las actualizaciones en el mismo.

A propósito, ¿Vd. sabe que para las vulnerabilidades hay un análogo del premio “Oscar” con varias nominaciones? Por ejemplo, tales como estas:En la conferencia Black Hat que tuvo lugar en Las Vegas, se celebró la ceremonia de la entrega del premio Pwnie Awards 2017, donde se destacaron las vulnerabilidades más importantes y los fallos de seguridad informática.

La noticia más exagerada sobre la vulnerabilidad. Se concede por la información más difundida y detallada de un problema en Internet y los medios de comunicación, sobre todo si resulta que esta vulnerabilidad no se usa en la práctica. En esta nominación se mencionan:

- La vulnerabilidad Dirty Cow (CVE-2016-5195), una vulnerabilidad local en el nucleo de Linux, que no destaca entre otros problemas similares que suelen surgir. Pero, a diferencia de otros problemas, para Dirty Cow fue creado un sitio web, un logo y una cuenta en Twitter.

- La vulnerabilidad en Cryptsetup (CVE-2016-4484), demasiado demonizada, aunque fue posible atacar solo en caso de acceso físico al equipo.

- Un investigador que detectó un código para deactivar el ataque del software nocivo Wannacry fue presentado por los medios de comunicación como un héroe y salvador de la humanidad.

- El ataque Cloak and Dagger para la cual hay un sitio web especial, en realidad no tiene sentido porque requiere que la víctima instale una aplicación especial con permisos de visualización por encima de otras ventanas.

El mundo de antivirus recomienda

El mundo de vulnerabilidades es muy grande y sofisticado. Y si recordamos los casos como Meltdown, podemos también mencionar algunas vulnerabilidades menos conocidas, pero más usadas a las cuales no se presta tanta atención.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

18:16:57 2018-08-15

Неуёмный Обыватель

17:48:20 2018-07-06