¿Cómo vamos a pagar?

martes, 27 de febrero de 2018

Los programas nocivos, así mismo, los cifradores extorsionistas, se crean para ganar dinero ilegal. Y para las personas que usan estos programas el problema de ocultar y blanquear el dinero robado es muy importante.

- En la “edad de oro” de los así llamados lockers (bloqueadores) los extorsionistas demandaban el envío de un rescate con un SMS de pago al número. Luego el creciente interés a transferencias a los números cortos fue detectado y restringido.

Luego los malintencionados empezaron a requerir que recarguen el saldo de su móvil.

Ahora me ofrecían recargar saldo de mi móvil y no enviar un SMS. Pero el problema es que Qiwi establecío restricciones para blanquear dinero de un solo número de móvil, de 15,000 RUB como máximo.

Por varias causas, además, porque los delincuentes cada vez piden más dinero, este modo de pagar el rescate ya no se usa.

- Luego empezaron a demandar (y siguen usando este esquema) una transferencia del rescate a las cuentas de empresas fantasma o personas físicas. Pero lo más importante no es robar un banco, lo más importante es no ser detectado. Uno de los modos de blanquear el dinero de una cuenta bancaria es contratar a droppers. En grupos cibercriminales su rol es sacar dinero de cajeros automáticos. Como en Rusia hay muchos servicios para blanquear dinero, esto facilita bastante su tarea.

Normalmente el dinero se divide en dos partes iguales: un 50% lo recibe el hacker y el 50% - el director del proyecto drop que luego usa este dinero para pagar a sus cómplices.

http://24smi.org/news/8816-kak-xakeri-obnalichivaut-ukrad.html

- Cuando los ciberdelincuentes empezaron a “trabajar” con Europa, tuvieron que resolver problemas de blanqueo de moneda europea.

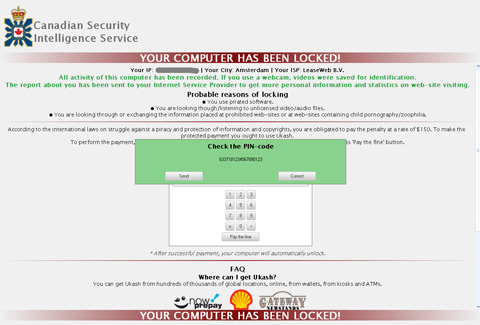

- Una vez en el equipo de la víctima, Trojan.Winlock.5490… visualiza en la pantalla una ventana con un texto en francés demandando un rescate de 100 EUR con tarjetas de sistemas de pago Paysafecard o Ukash. El número de la tarjeta introducido por la víctima se envía al servidor de comando remoto de los malintencionados, y en respuesta el troyano visualiza un mensaje de contenido similar al siguiente: «¡Espere! El pago será procesado en 24 horas».

- Trojan.Winlock.7384 usa un archivo de configuración con la información sobre con qué países y sistemas de pago trabaja este troyano – suelen ser los sistemas Ukash, Moneypack y Paysafecard.

- Pero quedaba un problema sin resolver – cómo blanquear estos justificantes de Ukash, MoneyPak, PaySafeCard en Rusia. Es cuando apareció un servicio de blanqueo de estos justificantes. Se usaban en casinos, en varios órdenes de pago y se cambiaban por Webmoney. En algún momento hasta Webmoney permitía recargar saldo con Ukash. Pero cuando estos lockers empezaron a ser muy difundidos, Webmoney lo prohibió.

Para desbloquear el equipo, el troyano demanda la introducción del número del justificante del sistema de pago — este código suele ubicarse en el recibo entregado por el terminal de pago al ingresar alguna suma. El código introducido por la víctima se transfiere al servidor de control de los malintencionados y se verifica su autenticidad. En caso de comprobar el hecho de pago, el centro de control le envía al troyano un comando para desbloquear el equipo. La suma que demandan los malintencionados por este servicio es de 100 EUR o 150 USD.

http://news.drweb.ru/show/?c=5&i=3025&lng=ru

Nueva época – nuevas posibilidades

- La criptomoneda ofrece anonimato completo, lo cual la convierte enseguida en una herramienta predilecta de los malintencionados. Por supuesto, existen programas nocivos que se usan para mining, pero con mayor frecuencia los bitcoins se usan como moneda para pagar el rescate a los extorsionistas.

La empresa antivirus Dr.Web hace poco informó sobre la aparición en la red de un virus cifrador llamado Linux.Encoder.1 que infecta los archivos de usuarios de Linux. El rescate que piden los malintencionados es igual a 1 bitcoin.

http://bitcoininfo.ru/news/hakery-shifrovalshchiki-trebuyut-vykup-v-bitkoinah-u-polzovateley-linux

Hoy día los extorsionistas piden hasta 1500 bitcoins por descifrar archivos. 1 bitcoin = 272 EUR o 330 USD*. El total del rescate puede ser hasta 49 500 USD.

http://antifraud.drweb.ru/encryption_trojs

* Tasa actual a fecha de publicación del material.

El mundo de antivirus recomienda

- En nuestra época digital los bancos no tienen ningún secreto para los cuerpos de seguridad. Hasta si el banco está en Suiza.

- Los bancos suizos importantes (así mismo, Credit Suisse, Julius Baer, Zuercher Kantonalbank y la sucursal de HSBC británico) celebraron un acuerdo con el Ministerio de Justicia de los EE.UU. para presentar los datos personales, así como las grabaciones de conversaciones telefónicas y mensajería e-mail de 10.000 empleados que prestaban servicios a los estadounidenses ricos que intentaban esquivar los pagos de impuestos.

- En febrero del año 2013 (en Suiza – nota del editor) entró en vigor la Ley Federal sobre la ayuda internacional sobre asuntos tributarios. En el Código civil, en la Ley sobre el cobro compulsorio de deudas, la Ley de la bancarrota, en la Ley Penal, y el Código de infracciones administrativas y en caso de promover una acción penal también están previstas algunas restricciones vinculadas con el secreto bancario: la información correspondiente puede ser revelada sin autorización del cliente por resolución judicial.

Es una advertencia para los que piensan que pueden ocultar el dinero ilegal en algún banco ☺.

- El tiempo pasa, pero el deseo de tener dinero ilegal sigue siendo el mismo. Por lo tanto, ya veremos muchas olas de cifradores.

- En algunos casos (más o menos, en 10 de 100) la empresa Doctor Web puede ayudar a las víctimas.

Qué hay que hacer en caso de infección por un virus cifrador:

- enviar el archivo doc cifrado al laboratorio de virus de Doctor Web o a través del formulario “Enviar un archivo sospechoso”;

- esperar la respuesta del experto y seguir sus indicaciones.

Que NO hay que hacer:

- cambiar la extensión de los archivos cifrados, si no, en caso de encontrar la clave correcta, la utilidad no "verá” los archivos que deben ser descifrados.

- usar sin ayuda, sin consultar a expertos, algún programa para descifrar/recuperar los datos.

- Prepárese para un posible incidente con antelación:

- Publique en las pestañas del navegador un enlace a la página del soporte técnico de Doctor Web con un formulario para enviar archivos necesarios para obtener la utilidad de descifrado.

- Averigua de antemano qué exactamente debe ser enviado al soporte técnico. Luego en caso de un incidente será más difícil sacar tiempo para hacerlo.

¡Atención! Un listado completo de lo requerido puede consultarse en la página web http://legal.drweb.ru/encoder. - Guarde las copias de seguridad de archivos importantes en un almacén protegido usando la funcionalidad Protección de la pérdida de datos Dr.Web Security Space. Una peculiaridad de este modo es que el almacén está protegido por el antivirus y un malintencionado o un programa nocivo no podrá borrarlo. Es una protección extra de los datos importantes, y para los que no usan backup es el único modo de su protección.

![Compartido 1 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

Неуёмный Обыватель

15:09:53 2018-07-07