Como si fuera una actualización

martes 30 de enero de 2018

¿Cómo se comporta un usuario inexperto si hace falta actualizar algo? A veces así:

Entre en el Centro de Actualización de Windows. Allí había una notificación IMPORTANTE. No la leí con detalle, era algo sobre la pantalla o algo similar. Confié en Windows. Lo descargué. Empezó la instalación. Un poco más tarde recibí una notificación de Dr.Web preguntando si en realidad deseo cambiar algo en el sistema. Confié en Dr.Web, hice clic sobre “bloquear”. Luego hubo más cosas, todo funcionaba más lento (en aquel momento yo estaba consultando Internet), y otra vez recibí algún mensaje de Dr.Web. Otra vez lo bloqueo.

Ya preocupado, entro en ТЕМР donde hubo muchos archivos. Lo eliminé todo. Consulté las actualizaciones instaladas, no había ninguna nueva actualización instalada. Quisiera saber, por favor, ¿qué pasó y cómo debo actuar en casos similares?

Solicitud al soporte técnico

¿Mucha gente lee las descripciones de actualizaciones? Sobre todo, porque la información allí muchas veces es muy poco precisa.

Pero sí que podemos preocuparnos con razón: los malintencionados intentan imitar mensajes sobre actualizaciones.

Los malintencionados que desarrollaron el cifrador Fantom, lo camuflan como si fuera una actualización crítica de Windows.

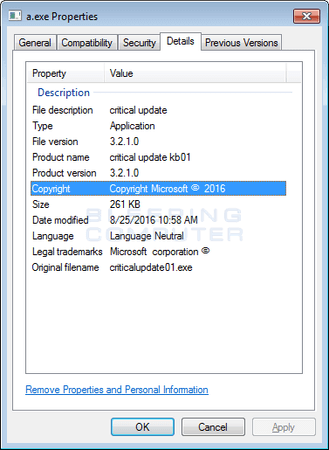

Para confirmar que la actualización es legal, en las propiedades del archivo ejecutable del cifrador se comunica que el mismo pertenece a Microsoft y es una actualización crítica.

«Actualización crítica №1»! Es curioso…

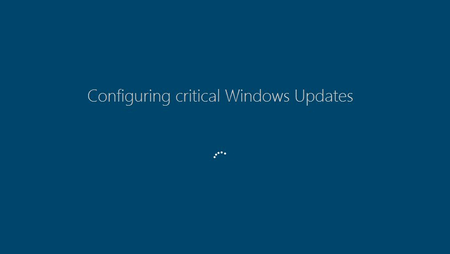

Una vez iniciado el archivo de la «actualización crítica», del cuerpo del cifrador se extrae y se inicia un programa llamado WindowsUpdate.exe que visualiza la pantalla falsificada de Windows visualizada más abajo. Esta pantalla se visualiza por encima de todas las ventanas activas y no le permite al usuario cambiar a cualquier otra aplicación abierta.

La pantalla falsa contiene un contador que aumenta mientras que los archivos de la víctima se cifran en modo de segundo plano. Esto se hace para que el comportamiento del cifrador sea similar al proceso de actualización y para explicarle al usuario la razón de la alta actividad de operaciones de archivos.

Se puede cerrar la pantalla usando la combinación de teclas Ctrl + F4. Esto cancelará el proceso falsificado de actualización de Windows y visualizará la pantalla ordinaria de Windows, pero el cifrador seguirá cifrando archivos en modo de segundo plano.

El nombre WindowsUpdate probablemente se visualizará en el listado de procesos iniciados para distraer al usuario.

Por supuesto, la Protección preventiva Dr.Web notará la actividad sospechosa (incluidas las consultas de varios recursos). Pero hay un problema: la Protección preventiva supervisa el funcionamiento de programas sin saber su destino, y no puede siempre estar segura al 100% que la actividad de sustitución de muchos archivos y del cambio del registro no es legítima. Por lo tanto, visualiza una advertencia, y ya el usuario debe tomar la decisión sobre qué hacer con el archivo detectado.

En el caso descrito en la presente edición todo terminó bien. Era una falsa alarma, el usuario inició una actualización legítima. Pero todo podría ser distinto.

La imitación del procedimiento de actualización no es un solo truco, es posible suplantar el sistema de actualización mismo.

El programa nocivo Win32.HLLW.Flame.1 interceptaba el acceso al servidor oficial de Windows Update (ataque «man-in-he-middle»). Para realizar esta intercepción, el troyano declaraba la máquina infectada como servidor proxy del dominio. Luego, si algún PC de la red local intentaba comunicarse a Microsoft Windows Update, la conexión automáticamente se redirigía al sistema infectado que, a su vez, enviaba a este equipo una falsa actualización de Windows nociva. Gracias a eso, los malintencionados podían infectar hasta las versiones de SO completamente actualizadas.

Cabe destacar que un componente Flame – el archivo WuSetupV.exe – tenía la firma digital de Microsoft, lo cual permitía su inicio sin confirmación por parte de usuario. Por eso la corporación Microsoft lanzó una actualización de seguridad donde revocó algunos certificados usados por Flame para firmar los módulos de software.

Y ahora – un minuto de descanso. Al recabar la información para esta edición, entre otros materiales, consultaos un artículo así:

Una importante campaña publicitaria destinada para asustar a usuarios que no actualizan Windows XP hasta versiones más nuevas se observa en los medios de comunicación europeos. Los medios de comunicación y los líderes políticos británicos participaron activamente en la misma, hasta Theresa May. Deberíamos agradecer especialmente a BBC por esta campaña publicitaria agresiva.

Cómo piensa Vd., ¿qué programa nocivo provocó esta actividad? ¿Lo puede adivinar sin buscarlo en Internet?

#actualizaciones_de_seguridad #actualizaciones_del_antivirus #software_nocivo #cifrador #firma_digitalEl mundo de antivirus recomienda

Por supuesto, las actualizaciones son necesarias y deben instalarse regularmente. Pero un ejemplo de Flame confirma que también se puede suplantar todo el procedimiento de actualización del sistema operativo.

- No use la actualización automática de software (excepto el antivirus). Primero seleccione las actualizaciones para iniciarlas.

- No inicie las actualizaciones sobre las cuales Vd. leyó algo en el sitio web o encontró en un mensaje, hasta si el mismo está firmado “Su administrador”.

- Siempre actualice su antivirus. Las reglas de la Protección preventiva se actualizan durante la actualización del antivirus y, por lo tanto, el diagnóstico de aparición de los nuevos programas mejora.

Los usuarios de Dr.Web están protegidos contra el programa troyano descrito en la presente edición. Nuestro antivirus lo detecta como Trojan.Encoder.5654.

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

11:54:46 2018-08-07

Неуёмный Обыватель

21:34:25 2018-07-08