Con amor, de Kurnikova Melissa

miércoles, 6 de septiembre de 2017

¿Existe el problema si en la prensa no se menciona nada del mismo? Por ejemplo, hoy día se publican muchas noticias sobre los troyanos cifradores, y muchos ya saben que es necesario crear las copias de seguridad de los datos importantes para protegerse contra los cifradores. Y mientras tanto…

ILOVEYOU, o LoveLetter, fue enviado a buzones desde Filipinas la noche de 4 a 5 mayo del año 2000. Al abrir el adjunto, el virus enviaba su propia copia a todos los contactos en la libreta de Miсrosoft Outlook. En total, el virus infectó más de tres millones de equipos en todo el mundo. El supuesto daño del gusano a la economía mundial es de 10–15 millares de dólares. ILOVEYOU formó parte del Libro records Guinness como virus informático que más daños causa en el mundo.

Los gusanos de correo del pasado: Melissa, Kurnikova, ILOVEYOU... Sí, hace tiempo estas infecciones solían ser importantes. Pero últimamente no se registran noticias importantes sobre los envíos similares en los medios de comunicación. ¿Querrá decir que no los hay?

El año 2006, Win32.HLLM.MyDoom formó parte de las bases Dr.Web. Sus modificaciones, por ejemplo 33808 y 54464, siguen siendo registradas hasta hoy día!

Las modificaciones de Win32.HLLM.Yaha, detectado por primera vez en el año 2003, se detectaban durante más de 10 años (por ejemplo, Win32.HLLM.Yaha.42496 fue añadido a la base el 10.04.2014)!

¿Cómo se produce la infección a través del correo? El usuario mismo inicia el archivo adjunto al mensaje, o hace clic sobre un enlace en el cuerpo del mensaje, o el cliente de correo realiza una operación similar en vez del mismo. Por supuesto, el cliente de correo realiza todo esto por causa del programa nocivo que penetró en el correo y solo si el mensaje es de formato HTML con incrustaciones en JavaScript o como componentes ActiveX, — si este mensaje no había sido filtrado por el antivirus de correo antes de llegar al buzón.

Si hay vulnerabilidad en el programa, el contenido nocivo del mensaje puede ser ejecutado hasta si el usuario no lo había abierto, basta con recibir el mensaje.

Los hackers del pasado solían usar las vulnerabilidades de MS Outlook para envíos. Ahora hay muchos más medios de comunicación. Messengers, Skype. En promedio, enviamos unos 120 mensajes al día y más a través del messenger.

Trojan.Gapz.17 y Trojan.SkypeSpam.11 envían los mensajes por listados de contactos de los messengers Skype, Windows Messenger, QIP, Google Talk y Digsby para crear una red de equipos infectados.

BackDoor.IRC.NgrBot.146 que se descargaba durante el envío nocivo a través de Skype, conecta el equipo a la botnet, roba las contraseñas, falsifica los resultados de clics y cifra los archivos con demandas del rescate.

El mundo de antivirus recomienda

- Cierre los puertos no usados de su equipo. Es muy poco probable que en un equipo de trabajo se necesite el puerto 25 — todos los virus conocidos enviaban el correo a través del mismo. Vd. también puede enviar mensajes de clientes de correo a través del puerto no estándar — esto también dificultará las acciones de los malintencionados.

- Desactive la ejecución del contenido de mensajes. Los envíos de publicidad no serán tan atractivos, pero los mensajes serán más seguros.

- Instale las actualizaciones — si no lo hace, los malintencionados intentarán penetrar en el software a través de la vulnerabilidades. Siguen usando las vulnerabilidades de hace diez años.

¡Atención! La instalación de todas las actualizaciones no permite resolver el problema de vulnerabilidades. Siempre hay vulnerabilidades desconocidas. Por lo tanto, los mensajes deben ser escaneados antes de penetrar en el cliente de correo o Messenger. En Dr.Web Security Space esta tarea la realiza el componente Dr.Web SpIDer Mail. En caso de usar solo un módulo antivirus integrado en el cliente de correo, habrá más probabilidad de uso de vulnerabilidades por los malintencionados, — el procesamiento del mensaje se inicia antes de que el cliente de correo lo transfiera al antivirus para escanear.

El uso del módulo antivirus incrustado en el cliente de correo tiene sentido solo si la comunicación del cliente de correo con el servidor se realiza por MAPI — el protocolo cerrado de la empresa Microsoft cuyo procesamiento completo fuera del cliente de correo no es posible. En Dr.Web Security Space esta tarea la realiza el componente Dr.Web Outlook Plugin. Se puede averiguar el listado de protocolos al abrir la ventana de configuración de las cuentas del correo electrónico.

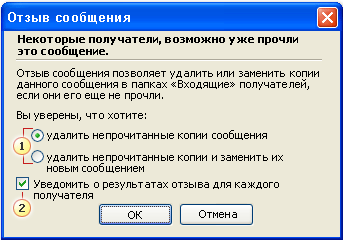

Pero ¿qué hacer si su conocido se sorprende al detectar mensajes con virus cuyo remitente es Vd.? Por supuesto, Vd. iniciará el escaneo antivirus y contactará el soporte técnico. Pero hay modos pocos conocidos de resolverlo — el mensaje puede ser... revocado. Así, por ejemplo, en Microsoft Outlook hay una función «Revocar mensaje».

Por supuesto, para usar esta funcionalidad se necesitan esfuerzos. Pero a veces en el momento de infección ya puede ser muy tarde para recuperar el renombre.

![Compartido 1 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

15:53:31 2018-08-15

Неуёмный Обыватель

00:18:21 2018-07-13