Bombas y evolución

sábado, 22 de julio de 2017

La documentación de Dr.Web Security Space contiene la frase siguiente: «Dr.Web para Outlook detecta los siguientes objetos nocivos: archivos bombas o archivos archivados bombas…»

No hay más menciones de bombas misteriosas, pero hace tiempo la protección contra las mismas era de importancia vital.

Recordamos que un antivirus es, en primer lugar, un descomprimidor universal. Debe descompilar los archivos recibidos y descomprimir los archivos archivados, en busca de virus y troyanos.

Así mismo, pueden surgir problemas. Por ejemplo, un archivo comprimido puede ocupar más espacio de lo disponible en el disco. ¿Es difícil imaginarlo? Pero en realidad todo es muy fácil: si tomamos un archivo que consiste solo en ceros y lo comprimimos, como resultado, obtenemos un archivo corte que consiste en el encabezado del archivo y los ceros que repiten. ¿Cómo hacer que un archivo sea más grande? No hace falta hacerlo, los formatos de archivos son conocidos, por lo tanto, el archivo necesario se crea automáticamente.

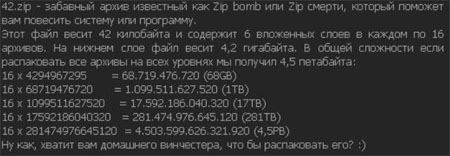

Un tipo de programas informáticos nocivos son las así llamadas bombas zip. Son archivos archivados de formato.zip cuyo tamaño se aumenta muchas veces al descomprimirse. Por ejemplo, el tamaño de una de las bombas zip más conocidas llamada 42.zip es solo de 42 KB, así mismo, el archivo contiene 5 capas de archivos anidados, 16 archivos para cada nivel. El tamaño de cada archivo del último nivel es de 4,3 GB, y todo el archivo archivado descomprimido ocupa 4,5 PB.

Todo esto fue inventado hace tiempo para el correo, pero las bombas fueron más conocidas como un medio de afrontar antivirus por los malintencionados.

El nodo destinatario, al intentar descomprimir este archivo, con mucha probabilidad agotaba el límite del sistema de archivos (FAT-16) por el número de nombres de archivos en una sesión, u ocupaba todo el espacio libre al descomprimirse. También existían bombas mails diseñadas como un archivo zip con un encabezado y un cuerpo modificado que causaban errores en el archivador (pkunzip.exe) o bloqueaban el equipo. Como muchos nodos funcionaban por la noche en modo automático, la recepción de una bomba mail causaba un «rechazo de servicio», y el usuario del nodo ya no podía recibir más mensajes.

¿Qué puede provocar un error de procesamiento de los datos en un descomprimidor antivirus? Vamos a ver un ejemplo siguiente.

Un problema de descompresión es el número de niveles de archivado. Los archivos archivados ordinarios suelen tener uno, do o, como máximo, tres niveles. Pocas veces son diez niveles, pero el número de anidamientos del archivo puede ser ilimitado. Un programa descomprimidor suele ser diseñado usando un esquema recursivo: al detectar otro nivel más, el entorno actual se mantiene, y el descomprimidor inicia a sí mismo. No se necesitan muchos bytes o KB para guardar la información. Pero cuando el número de niveles tiende al infinito (el archivo archivado se crea manualmente y muchas veces con un error para que la descompresión sea infinita), se agota el stack (una parte del área del programa donde se proporciona espacio para guardar los datos temporales), y el programa intenta guardar los datos fuera del sitio establecido para el mismo... Lo que causa un error grave o una posibilidad de ejecutar un código nocivo.

Versiones vulnerables: Clam AntiVirus 0.88.3 y versiones anteriores.

Descripción:

La vulnerabilidad le permite al usuario remoto provocar un rechazo de servicio o ejecutar un código aleatorio en el sistema objetivo.

La vulnerabilidad existe por causa de un error de comprobación de los límites de datos en la función "pefromupx()" en libclamav/upx.c al descomprimir PE del archivo ejecutado, comprimido en UPX. Un usuario remoto puede provocar la sobrecarga de la memoria dinámica y ejecutar un código aleatorio en el sistema objetivo.

Lamentablemente, las áreas de aplicación de las bombas bromas no se restringen por antivirus. Por ejemplo, Vd. desea ver una imagen:

En un archivo archivado de 420 bytes hay un archivo PNG de 6 132 534 bytes (5,8 MB) y una imagen de 225 000 х 225 000 píxeles (50,625 gigapíxeles). En el búfer de píxeles con tres bytes por píxel la imagen ocupará unos 141,4 GB.

El mundo de antivirus recomienda

Hace tiempo, los discos duros no eran muy grandes, y la memoria operativa era de 640 KB. Hoy día los discos son más grandes, los programas tienen protección contra la sobrecarga del stack y del área de datos, pero los malintencionados siguen buscado la bomba ideal.

¡Casi 35 000 opciones! Y se trata de solo un tipo.

¿No desea recibir una bomba por correo? ¡Use la protección Dr.Web!

![Compartido 0 veces [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nos importa su opinión

Para redactar un comentario, debe iniciar sesión para entrar en su cuenta del sitio web Doctor Web. - Si aún no tiene la cuenta, puede crearla.

Comentarios de usuarios

vasvet

14:30:31 2018-08-07